万物互联时代,如何确保M2M通信安全?

目前,世界上能够进行机器对机器(M2M)通信的器件数量呈现爆炸性增长趋势。思科公司经常被引用的一项预测指出,到2020年将有500亿台器件连接全球互联网,其中多数器件是无人操作或自主运行的器件,即所谓物联网(IoT)。此外,M2M通信也利用其它类型的网络:通过蜂窝电话基础设施、使用蓝牙或近场通信(NFC)的个人区域网络,以及更专业的网络,比如航空管制、医疗器械及车辆(V2x)网络。现代几乎所有M2M通信也都利用多个无线通信协议,及互联网和蜂窝(对比旧式安全专用线路)等公共网络,因此很容易遭遇恶意监控和篡改,若要安全、放心地使用联网的机器,便必须采取相应的防护措施。

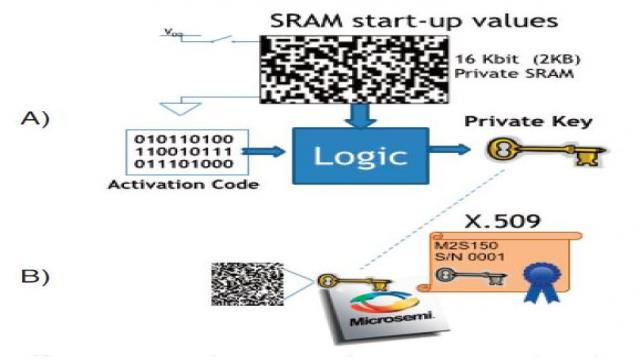

A) SRAM启动值用于计算私有密匙,通过注册阶段保存的"激活码"确保该密匙可靠

B)根据私有密匙,器件制造商计算和认证一个公有密匙,赋予每个器件一个可以认证的不可克隆的全球唯一的身份标识.

安全服务有多种,其中两种分别是保密性和可靠性。目前,保密性通常通过加密实现,防止信息被未经授权的人员获取。可靠性指的是送达的信息完好无损,没有未检测出的错误,而且来自一个已知的(可信任)源。虽然保密性是最被关注的加密业务,但通常可靠性在M2M通信中才是更重要的,例如在建立安全的网络时间源时,隐藏的有效载荷并不重要(正确的时间并不是秘密);重要的是确保接收的时间值未被篡改,并且来自可靠信息源而非不可靠源。这一点与利用IEEE 1588精密时间协议(PTP)标准以确保时间同步安全性的互联网RFC7384的观点一致。

我有一个秘密

为了证明真实性,信息发送者必须有一个秘码,当这个秘码应用于信息时,接收者可以验证这个秘码,从而证明信息来源于正确的来源。加密的方法主要有两种。在对称加密中,发送机器和接收机器共享通常预先置于这两台机器中的密匙,发送者采用根据信息计算出的信息鉴别代码(MAC)和密匙,对信息进行"标记",接收方使用同一密匙进行验证。对于使用少量节点的虚拟私有网络,这种加密方法足以应付。对于更大型的网络,对称加密效果并不是很好:若所有节点使用同一密匙,便会存在令人无法接受的安全风险;或者每一对机器都必须使用不同的密匙,但由于随着节点数量的增加,密匙数量呈指数级增长,因此这种方法很难处理。更好的解决方案是采用不对称加密或"公共密匙"加密和混合加密。

A)SRAM位由两个名义上相同的交叉耦合反相器组成

B)制造工艺造成的随机微小的变化导致每个SRAM位具有优选的启动状态,用于计算密匙

在非对称加密中,信息创建者具有一个仅这个节点知道的私有密匙。发送者利用其私有密匙对将要发送的信息进行数字标记。当信息被接收时,利用发送者的相关公共密匙对数字签名进行验证,便可以证明真实性。由于只有一台而不是两台或多台器件必须存储(私有)密匙,因此安全性得到提高。任何数量的器件都可以使用这个公共密匙,该密匙可以随着信息传输,不需要由接收者保密或永久地储存。在遭遇入侵的情况下,只有受影响的器件需要脱离网络及更换密匙对。整个系统可以根据节点数量线性扩展,这是超越对称密匙系统的重大改进。

在混合加密中,私有密匙用于创建暂时的对称会话密匙,然后采用对称MAC标记来提供真实性。混合加密除计算效率通常更高之外,整体效果与单纯的非对称密匙方法相同。这种会话密匙还可以作为加密/解密密匙,从而提供机密性。

该方法仍然存在一些问题:首先,如何在源机器中创建和保护用于创建身份的私有密匙及数字签名(或会话密匙),其次,如何分配和确保用于检查那些签名的相关公共密匙是真实的。

- 中国自主研发的NFC刷卡手机在上海面世(04-28)

- 意法半导体(ST)简化手机与其它电子设备之间的非接触式通信(12-09)

- 2011年10大无线技术预测(12-15)

- 意法半导体提供完整的NFC产品(12-05)

- 三大移动运营商布局NFC支付(01-31)

- 移动应用下一个伟大产品-NFC(03-26)