黑客攻击汽车的漏洞在哪儿

的假命令,打胜仗也是手到擒来。

不过这是理想状态,如果被发现是假命令呢?

虽然桥梁ECU们能够作为入口向内部发送消息,但是这个消息并不是想发就发的,在不同的ECU之间,可能存在网关,拦截非法消息;核心 ECU上,可能有安全策略设置,某些动作只能在特定的行驶状态下才能实现,或者只听从指定的命令。要想达成目的,或者伪装成合法的,那么就要知道通讯协议;或者绕过网关,需要知道通过密码;或者把网关也黑掉,让其为自己所用……等等,不一而足。

因而,黑客要做的工作有三:

1.找到远程接入的入口——带有桥梁ECU的功能模块,比如上篇里头的车载Wi-Fi、OBD、云服务App,还包括与手机同步的蓝牙功能、浏览器等车内应用等等,所有兼顾外部消息接收与内部通讯功能的,都存在可能性,都可以以此展开研究

2.找到从桥梁ECU到核心功能ECU之间的通讯道路

3.解决通讯道路上的各式拦路马

"等等"的内容并不止于通讯模块

上面提到的入口,也就是桥梁,起到沟通内外的作用,一般大家想到的就是车辆通讯模块。但其实,并不止于此,还有一部分比较特殊功能的ECU,他们也起到相同的作用,但却是为了完全不同的目的——ADAS(高级驾驶辅助)。

现在的ADAS,常见的比如车道保持、防碰撞系统,还有受到很多新手司机欢迎的泊车辅助技术。这些功能最终都会为了保证车辆处于车道之上、保证不发生碰撞或降低碰撞产生伤害、泊车而对车辆进行转向、刹车等功能。还有ACC,在转向、刹车之后,还有自动加速功能。

也就是说,这些ADAS系统的ECU会根据传感器的数据,对核心控制功能ECU发出命令,在特定的时候让其工作,同样可以作为桥梁使用。当然,毋庸置疑的是,这些系统的目的是为了辅助驾驶和提高安全性能,所以本身也会设置到限定速度之下。可能比较谨慎的车企,还会多设置几道关卡来保证系统功能。

之所以提到这些系统,并不说他们不安全,而是因为他们给黑客攻击汽车带来了一个可能性。因为与核心控制功能有信息交互,那么就存在一种可能性,以他们为桥梁发出假消息。需要评估的是,这个可能性有多大。

因而,遵循这个三步法则,两位研究员开始了研究。

俺们知道,车辆的CAN总线是个很复杂的东西,会随着车辆上技术、功能的增减而改变,在不同的制造商之间、同一制造商不同车型之间、同一车型不同年款之间,都会有差别。因而他们以2014年款为主,挑了13款车型,同时也挑了这些车型的2006年款或者2010、2015年款作为对比研究。

研究主要围绕三个方面:

1.存在多少种不同的入口以及入口的安全性

有些桥梁ECU与核心ECU通讯的可能性有,但是很小,因而可以认为安全性较高,比如ADAS,虽然可以直接与核心功能ECU通讯,但是安全策略与门槛会较多。而蓝牙、Wi-Fi通讯则因为作用距离、可实现功能与安全策略的问题,导致安全性较低。如果这类入口较多,则评估得到的威胁程度会高。

2.车辆的内部网络拓扑图

一方面,通过同一车型不同年款来对比分析车辆内部网络随着时间发展的状况;另一方面,也是想进行验证,对于车内网络的攻击,是否因为差异性巨大而难以直接复制。

自然还有第三个目的,那就是分析具体的拓扑结构,以此来分析从桥梁ECU通往核心ECU之前道路通过的成功可能性有多大,来评估其带来的威胁程度。

3.攻击的反面就是防守

攻击并不是最终目的,最终目的是为了更好的防守。从可攻击路线发现可能漏洞所在,也就是可以加强防护的地方。

不同年不同车不同命

这个研究的最终结果,就十分有意思了。在他们最后公开的研究报告中,都进行了具体分析,因为篇幅所限,本文无法一一列出,感兴趣的同学可以到这里去看原文。

对具体分析内容不那么感兴趣的,俺们一起来看结果。

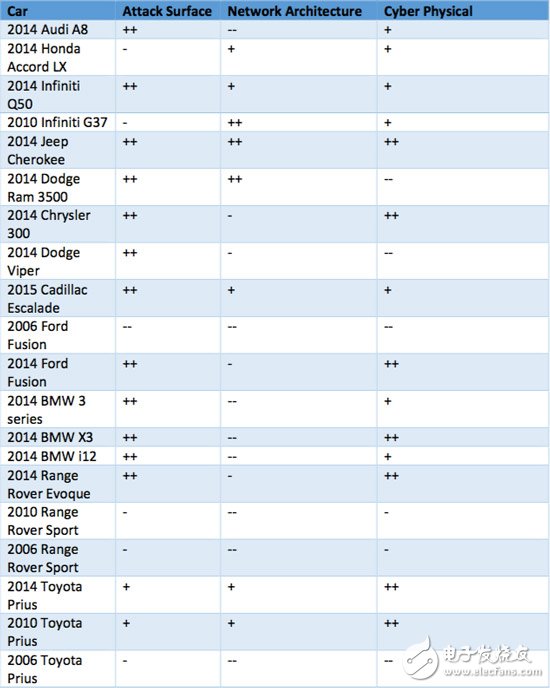

他们一共分析了21款车,涉及到奥迪、宝马、通用、福特、克莱斯勒、本田、丰田、英菲尼迪、路虎品牌及其旗下品牌车型,以2014年款为主,共13款,对比年款2006年款4个,2010年款3个,2015年款1个。具体易受攻击程度见下图(图片来自CharlieMiller与 ChrisValasek的研究报告),表中只列出了20款车型,少了一个2006年款英菲尼迪G35。

20款车型易受攻击列表(从--、-、+到++受攻击程度依次提高,表格从左至右分别代表攻击面、网络架构与核心功能)

从研究的内容中,他们还得到了一些结论:

1.随着时间推进,所有品牌车型都表现出ECU数量的增多,不仅是整体ECU数目,桥梁ECU数目更是大幅增加,功臣有两个:车联网与驾驶辅助技术的发展

- 看半导体公司如何助力车联网技术(07-22)

- iMX536处理器如何打造车联网智能终端核心?(02-19)

- LTE成车联网标配,车用LTE模组加持无缝影音串流成真(03-28)

- 车联网应用凸显汽车防盗功能(09-14)

- 车联网时代:汽车互联技术大盘点(04-28)

- 详解客车车联网技术的方案对比(07-12)