全球遭受攻击的物联网设备呈指数级增长

在2016年第四季度,以物联网(IoT)设备为目标和源头的攻击活动开始占据新闻头条。不安全的物联网设备成为威胁实施者眼中唾手可得并可轻松利用的成熟果实。众所周知,部分设备甚至被用作僵尸网络,针对选定的目标发起DDoS攻击。例如,臭名昭著的Mirai 僵尸网络对网络摄像头和家庭路由器等不安全物联网设备中的登录漏洞进行攻击利用,并且发起了迄今为止已知的规模最大的DDoS攻击。除了被用于拒绝服务攻击,被攻破的物联网设备还可用于窥探他人、勒索所劫持设备,或者被利用作为攻击该IoT设备所连接的网络渗透的敞口。

接下来的内容是根据这过去两年2015与2016年所收集的有关物联网威胁数据进行对比分析与得出的一些有意思的结果。这些数据揭示的第一件事是特定攻击向量激增,而其他攻击向量则相应地骤减。深入分析这些数据可以发现网络罪犯继续充当高度专注的机会主义者。

例如,我们发现针对家庭路由器和网络摄像头已知漏洞发起的攻击活动显著增多。此类攻击活动增长和持续的原因是制造商未能迅速发布补丁或更新以修复已知问题。其中一些漏洞是固件的问题,其涉及多个制造商生产的成千上万台设备。目前,创建并交付补丁的难度很大,因为大部分设备缺乏适当的更新机制。手动更新的难度也很高(如果不是不可能),通过自动化系统更新大量部署的设备这个事情也比较罕见。以物联网设备为目标的罪犯成功地利用已知漏洞,比如与默认用户名、密码和静态代码后门等关联的漏洞。除了这些过分简单化的设备入口登录,还可通过其他快速可用的方法(默认密码除外)对物联网设备进行渗透利用,例如为了实现与IoT设备连接与通信的代码不规范造成的漏洞。

问题越来越严重。

市场中充斥着物联网制造商生产的非常不安全的设备。除了可能被轻易攻破,数以百万计的物联网设备"被停用"或"变砖",从而导致消费端求助过载。物联网设备呈现的风险模型内的挑战是影响的一个方面。即使网络罪犯有可能侵入到联网智能牙刷,不会关注我们多久刷一次牙齿的。但是如果牙刷连接到家庭网络或者甚至一部手机 —— 该手机连接到同样的家庭网络,再通过家庭网络连接我的公司网络 —— 那么可以假设消费者物联网设备漏洞会产生更深远的后果。

然而,更大的影响与商业、工业和医疗物联网设备有关。这些设备数量众多、型号各异,例如计量表、泵、仪表、工业控制系统、库存管理、以及自动化生产车间。应特别关注的焦点是连接到关键基础设施或超链接环境(例如联网建筑或智慧城市)的项目。如果物联网制造商不能确保其设备的绝对安全,对数字经济的潜在影响可能是毁灭性的。若不引起警惕,关键服务中断的事件是很有可能发生的,从而导致消费者在购买联网设备时犹豫不决。因为目前存在漏洞的物联网设备越来越普遍,我们预测针对物联网设备的攻击将继续投机取巧并变得更加复杂物联网通信和数据采集链中的漏洞会被更多的利用。

让我们开始先看一下基于IoT物联网的IPS特征攻击数据,并将2015年和2016年的数据进行对比。

下面的图表具有以下共同特征:

· IPS签名信息由已知物联网漏洞和目标组成

· 一般分类由不同类型物联网设备提供

· 数据收集是基于2015与2016年两年全球数据收集的角度进行的,

· 因为最小值和最大值之间的差异很大,所以X轴使用以10为底的对数刻度

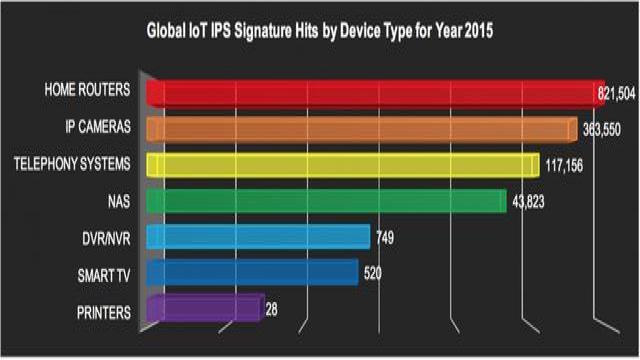

图 1:全球范围受攻击的 IoT设备 (按设备类型统计)— 2015年

从上面的图表中我们可以看到家庭路由器在2015年引发了大部分物联网IPS特征攻击,将近820,000次。排在其后的依次是由网络摄像头、电信系统、网络附属存储(NAS)系统引发的特征攻击。通过比较可以发现,数字录像机/网络录像机(DVR/NVR)、智能电视、以及打印机引发次数相对较少。

以下数字从地域(美洲地区;欧洲、中东和非洲地区;亚太地区)角度对该数据进行分解:

图 2:美洲地区受攻击的 IoT设备 (按设备类型统计)— 2015年

图 3:欧洲、中东和非洲地区受攻击的 IoT设备 (按设备类型统计)— 2015年

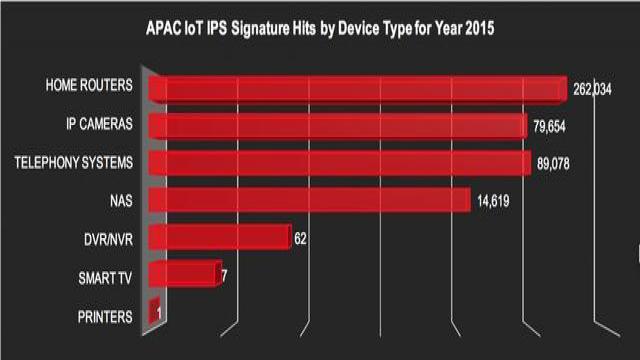

图 4:亚太地区受攻击的 IoT设备 (按类型统计)— 2015年

2016年IPS特征检测数据汇总时采用相同的物联网设备列表,如下所示:

图 5:全球范围受攻击的IoT设备 (按设备类型统计)— 2016年

正如你所看到的,家庭路由器在2016年继续吸引了大多数IPS特征攻击。而且攻击次数成指数级增加(3000多次幂),达到250多亿次。在这

- 桑锐研发出基于ZigBee技术的物联网无线数传模块(04-21)

- 中国移动发布9款物联网模块 TD三款GSM六款(04-28)

- 无锡物联网园区见闻-前景不乐观 (12-03)

- RFID应用直接带动物联网发展(02-27)

- 隐私是普及物联网的最大挑战 (03-05)

- IEEE物联网研讨会将于4月12日在深圳举办(04-09)