保护隐私?蓝牙4.2教你怎么做

要利用哈希hash算法生成可解析随机地址的另外一部分,hash。prand随机数和哈希hash分别占用24比特,计算公式为:

哈希hash = ah(IRK-B, prand随机数)

其中函数ah在蓝牙4.2核心规范第3卷H部分2.2.2章节有详细介绍,此处不再赘述。当设备B具有了prand随机数和基于prand随机数生成的哈希hash之后,通过移位相与的方式,就可以生成可解析随机地址RPA。

RPA= hash || prand

那么设备A该如何解析RPA呢?当设备A收到一个蓝牙设备地址BD_ADDR,并且这个地址的地址标识符表明其是一个可解析随机地址,设备A首先将这个地址拆分为prand随机数和哈希hash。接下来其利用之前与设备B配对时获取的IRK-B,通过函数ah来生成一个本地哈希localHash。

localHash = ah(IRK-B, prand)

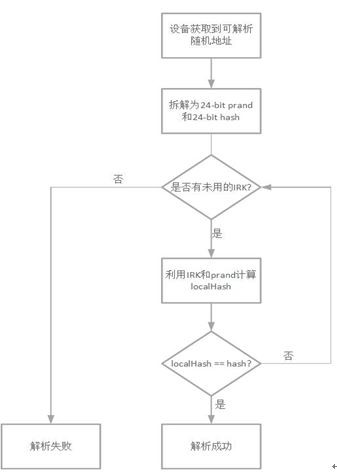

如果生成的本地哈希localHash与拆分得到的哈希hash相等,说明这个地址是设备B所产生的可解析随机地址;如果不等,代表解析失败。设备A可以利用其获取的其他设备的IRK对这个地址就行解析。下图是一个地址解析的流程图。

地址解析流程

因此,对于可解析随机地址的解析,我们可以认为它是一个穷举的过程。任何设备在收到一个可解析随机地址的时候,都会利用其本地所存储的所有IRK对这个可解析随机地址进行哈希比对,如果相符,解析过程终止,这个地址的真实身份可解析;如果所有的IRK都无法对这个地址进行解析,那么解析失败。(最新蓝牙4.2标准)

通过上述的方法,蓝牙设备可以通过采用可解析随机地址的方式来对设备隐私进行保护,进而对设备使用者的隐私进行保护。采用了可解析随机地址之后,蓝牙设备的地址是周期性不断变化的,所以即使通过其他方式获取了蓝牙设备的地址,也无法通过设备地址出现的时间和地址来对设备进行跟踪。只有那些经过配对过程完成了身份解析密钥IRK交互的可信设备,才能对可解析随机地址进行解析。

- 2012年美国RFID医疗市场将达30亿美元(01-04)

- 2009(深圳)第八届中国国际RFID技术及应用高级研讨会在深圳隆重举行(04-13)

- 安立公司发布新一代手持式基站综合测试仪产品MT8221B(07-29)

- Dell mini 3i 中国正式露面,没3G,没WIFI(08-18)

- 英特尔将导入32奈米制程(09-19)

- 设备厂商透露台积电FAB12/14工厂产能拓展计划细节(10-29)