基于可重构的可信SOPC平台的WSN安全系统

时间:11-17

来源:互联网

点击:

4.4 TPM模块

4.4.1 TPM模块总体设计

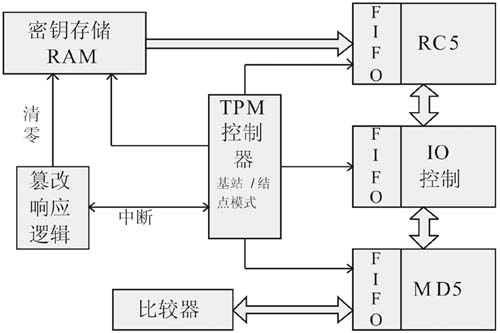

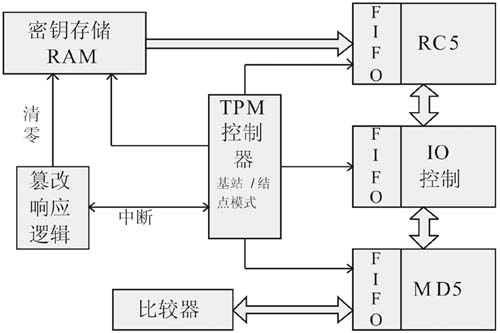

TPM模块总体设计图如图10:主要包含模式选择控制器,RC5加密模块,MD5模块,比较器模块,随机数产生器模块,篡改响应模块,密钥存储区。

图8 TPM结构图

4.4.2 模式选择控制器

模式选择控制器根据中心控制器的模式选择命令,配置TPM成相应的工作模式后进入正常工作状态。

4.4.3 RC5加密模块

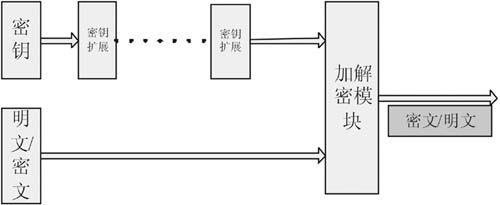

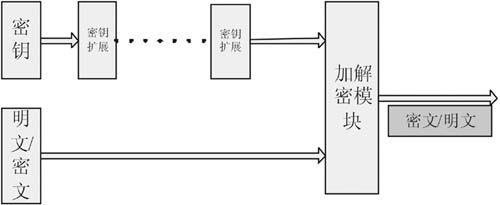

本系统用硬件实现了RC5-16/1/4,该模块的为了提高加解密速率采用了流水线的设计方法,如图11所示,首先输入32位密钥,22个周期之后扩展密钥计算完成,输入32位的明文,经过运算得到32位的密文。

图9 RC5加密模块

4.4.4 MD5模块

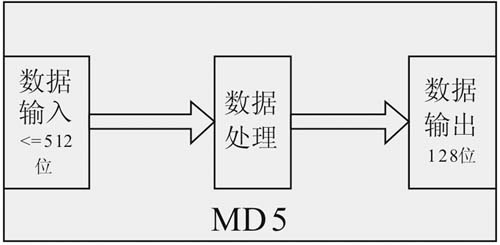

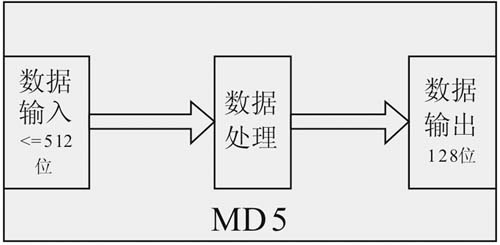

MD5模块(图12)主要由三部分构成:数据读入模块,数据读出模块和数据处理模块。

图10 MD5模块

4.5 外围模块

外围硬件电路的设计使用了三个Xilinx提供的Picoblaze核,系统总体结构图如图13所示。

图11 外围电路设计图

5 测试方案

5.1 密钥管理协议测试方案

为了验证系统的密钥管理协议中在测试密钥管理协议时,我们从以下几个方面验证:

a) 四个密钥和ID基的注入正确

四个密钥和ID基是后面密钥协议相关包运算的原始数据,故如果可证明后面的结果正确则可得证前面的结果正确

b) 验证K子的正确性

因为初始包的数据是经过K子加密后的结果,为了验证 K子的正确性,我们查看下一步的初始包的数据正确与否即可得知。

c) 验证初始包的正确性

为了验证初始包的正确性,在电脑上接上一个无线收发模块,用来接受节点和基站发送出来的消息。然后用已知的KT0和K0来算出相应的初始包的内容,和接受到的数据进行比对即可得知初始包的内容正确与否。

d) 验证TESLA 密钥包的正确性

接受到两次的TESLA包,算出Ki,然后用算出相应的TESLA 密钥包,和接受到的密钥包进行比对,即可知道密钥包分发正确与否。

e) 验证通信密钥Ki正确更新

为了验证通信密钥的正确更新,可以在不同时段使终端节点发送相同的数据,如果接受到的数据不同则说明密钥发生了更新,为了验证密钥的正确更新则算出两个时段发送的数据的正确内容,和接受到的内容进行比较即可知道通信密钥是否正常更新。

5.2 可重构功能的测试方案

为了测试可重构功能,可以将原来网络中的基站关闭,等待一段时间之后看网络内是否有节点重构为基站,重构为基站后正常工作的验证办法同密钥管理协议的测试方案。

5.3 可信平台的测试方案

当发现敌手入侵时,clear信号为高,所有密钥清零,为了验证其正确性,以后发送的密钥协议相关包用到的各种密钥均为零,将计算结果和接受到的数据进行比对即可知道其正确与否

6 结束语

本系统创新性的将可信平台理论和可重构机制引入WSN系统安全中,依托WSN通信协议和SPINS网络密钥管理协议,实现一种从点到面,点面结合的安全机制。系统方案不强调加解密算法的复杂性,着重于方案的灵活性,健壮性。

展望未来技术的发展,基于FPGA的动态可重构技术以及可重构密码芯片理论,本系统还可以实现加解密算法的动态调整,工作模式的切换更加快捷,以适合不同情景下的安全需求。

4.4.1 TPM模块总体设计

TPM模块总体设计图如图10:主要包含模式选择控制器,RC5加密模块,MD5模块,比较器模块,随机数产生器模块,篡改响应模块,密钥存储区。

图8 TPM结构图

4.4.2 模式选择控制器

模式选择控制器根据中心控制器的模式选择命令,配置TPM成相应的工作模式后进入正常工作状态。

4.4.3 RC5加密模块

本系统用硬件实现了RC5-16/1/4,该模块的为了提高加解密速率采用了流水线的设计方法,如图11所示,首先输入32位密钥,22个周期之后扩展密钥计算完成,输入32位的明文,经过运算得到32位的密文。

图9 RC5加密模块

4.4.4 MD5模块

MD5模块(图12)主要由三部分构成:数据读入模块,数据读出模块和数据处理模块。

图10 MD5模块

4.5 外围模块

外围硬件电路的设计使用了三个Xilinx提供的Picoblaze核,系统总体结构图如图13所示。

图11 外围电路设计图

5 测试方案

5.1 密钥管理协议测试方案

为了验证系统的密钥管理协议中在测试密钥管理协议时,我们从以下几个方面验证:

a) 四个密钥和ID基的注入正确

四个密钥和ID基是后面密钥协议相关包运算的原始数据,故如果可证明后面的结果正确则可得证前面的结果正确

b) 验证K子的正确性

因为初始包的数据是经过K子加密后的结果,为了验证 K子的正确性,我们查看下一步的初始包的数据正确与否即可得知。

c) 验证初始包的正确性

为了验证初始包的正确性,在电脑上接上一个无线收发模块,用来接受节点和基站发送出来的消息。然后用已知的KT0和K0来算出相应的初始包的内容,和接受到的数据进行比对即可得知初始包的内容正确与否。

d) 验证TESLA 密钥包的正确性

接受到两次的TESLA包,算出Ki,然后用算出相应的TESLA 密钥包,和接受到的密钥包进行比对,即可知道密钥包分发正确与否。

e) 验证通信密钥Ki正确更新

为了验证通信密钥的正确更新,可以在不同时段使终端节点发送相同的数据,如果接受到的数据不同则说明密钥发生了更新,为了验证密钥的正确更新则算出两个时段发送的数据的正确内容,和接受到的内容进行比较即可知道通信密钥是否正常更新。

5.2 可重构功能的测试方案

为了测试可重构功能,可以将原来网络中的基站关闭,等待一段时间之后看网络内是否有节点重构为基站,重构为基站后正常工作的验证办法同密钥管理协议的测试方案。

5.3 可信平台的测试方案

当发现敌手入侵时,clear信号为高,所有密钥清零,为了验证其正确性,以后发送的密钥协议相关包用到的各种密钥均为零,将计算结果和接受到的数据进行比对即可知道其正确与否

6 结束语

本系统创新性的将可信平台理论和可重构机制引入WSN系统安全中,依托WSN通信协议和SPINS网络密钥管理协议,实现一种从点到面,点面结合的安全机制。系统方案不强调加解密算法的复杂性,着重于方案的灵活性,健壮性。

展望未来技术的发展,基于FPGA的动态可重构技术以及可重构密码芯片理论,本系统还可以实现加解密算法的动态调整,工作模式的切换更加快捷,以适合不同情景下的安全需求。

- 光缆结构及工艺的发展(03-04)

- 基于Zigbee的远程家庭监护系统的应用研究(04-08)

- 触摸屏基本原理(04-16)

- 无线传感器网络的服务质量保障技术(10-16)

- 网络自组织通信模式和技术研究综述(10-26)

- 视频传感器网络覆盖控制(Coverage Control)问题研究概述(11-24)