面对满天飞的勒索病毒,开放的NFV/SDN是否安全?

NFV、SDN、开源、网络转型,无疑是这两年电信业的热词。不少运营商正进入兴奋的验证阶段,AT&T已经宣告应用于实例,大吊同行胃口,令人羡慕嫉妒恨。

然而,传统网络设备虽然是"黑匣子"解决方案,但这样的好处是安全。NFV虽灵活、敏捷、低成本,但这种基于开源软件和白盒硬件的网络构架,伴随而来的还有敞开的漏洞和不可忽视的安全问题,一如今天的IT网络。

一旦网络开放,如果安全问题处理不好,我们固若金汤的通信网络可能就会像这次感染勒索病毒一样,漏洞被攻击,且不断传播、感染。

OpenStack的安全隐患

OpenStack是NFV的标准构建模块,它应用于创建开源的云或数据中心平台。它假定OpenStack控制器(controller) 和计算节点(compute nodes)位于同一网络,且距离甚近。

可一旦应用到庞大的电信NFV网络中,计算节点在核心网之外,运营商不得不妥协折中,放宽控制器和计算节点间的安全规则,这就带来了安全风险。

所有的OpenStack控制器需运行专用协议,且必须在防火墙配置规则来管理流。在某些情况下,必须在防火墙打开多个pinholes(针孔)OpenStack才能工作。记得早前有一份英国BT对企业网虚拟化的测试显示,为了使计算节点工作,其不得不在防火墙为控制器打开500多个pinholes。

显然,在这种构架下,安全是一个问题。

OpenStack目前表面上看起来还安全,不排除有规模化的因素,一旦电信网络大量采用,规模庞大,难保喜欢搞事的攻击者们不认真研究一番。

软件在攻击面前不堪一击

尽管传统电信设备功能单一,但采用专用ASIC,可实现高性能处理且运行稳定,尤其在网络高峰期能经受考验,坚挺而可靠。

NFV现在要把传统电信设备的一些物理功能软件化,并将这些软件运行于通用的CPU之上。

问题来了。一些物理功能被软件代替,这些软件在网络负载增加时,相对更加脆弱,尤其在受到DoS和DDoS攻击时,网络负荷狂增,难说不会不堪一击。

控制面开放且可远程操作很危险

传统的电信设备是将控制面集成在一个封闭的盒子里的,且控制面协议绝大部分预定义于设备中,只预留了少量的几个参数可修改、调整。

现在SDN/NFV要做的是,将控制面从设备分离,并抽取出来,整个主机都可以通过外部控制器来进行编程,这为那些黑客提供了机会。

另一方面,我们说网络转型要以用户为中心,要实现终端用户的自助服务,比如用户可以自助调整宽带网速,甚至是添加类似防火墙一类的虚拟功能,但是,这一切需用户通过一个公共的外部网站或平台来实现。

当用户自助修改功能时,需求通过外部网络传送到NFV编排器(Orchestrator),这就意味着,在外网和运营商内网之间为终端用户打开了一条控制网络的通道。

可怕的是,这个"用户"也可能是个不怀好意的黑客,他可以像这次WannaCry病毒一样,通过漏洞或pinhole发起攻击。

恶意软件可以在虚拟机和主机间快速传播

传统的网络安全机制,大部分是在外围设置保护措施,比如通过防火墙或其他保护机制来控制进出运营商网络的内容,如同一道高高的围墙。

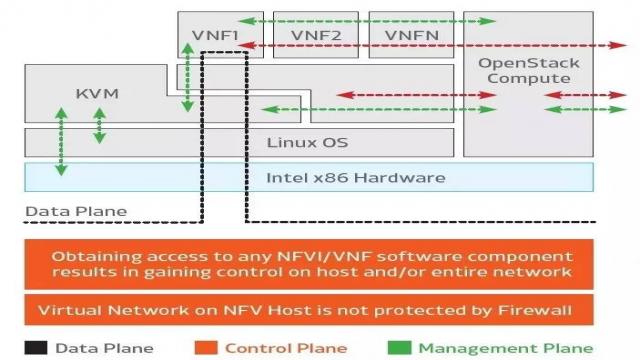

NFV讲的是虚拟化,计算要虚拟化,存储要虚拟化,网络要虚拟化。它利用虚拟化软件Hypervisor将物理服务器和软件功能分开,运行不同操作系统的各种虚拟机运行于物理服务器上。

通俗的讲,传统的电信设备的物理功能变成了通用服务器,这些服务器运行于虚拟化环境。每一个主机上运行一个虚拟化网络(虚拟交换机),并与整个网络连接。

这种运行于虚拟环境下的主机遍布网络,从数据中心到基站,到客户驻地。

这样,由于虚拟机是经常被实例化的软件(打开和关闭),一旦受到攻击,病毒就可能从一个虚拟机传播到另一个,或从一个主机上的虚拟机传播到其它主机上,最终蔓延整个网络。

为此,每个主机运行的虚拟化网络,都必须被单独监视和保护。以前高高的防护围墙,现在要细化到一个个封闭的格子间。

总之,为了解决这些网络安全风险,我们必须重新思考网络安全机制,过去那一套机制是行不通的。我们不仅要防止恶意软件侵入网络,还要做最坏的打算,不断假设网络如果被恶意攻击需要采取怎样的措施,还要能够快速应对。

然而,习惯了封闭的运营商网络,我们准备好了吗?

- 加速5G实现 SDN/NFV技术成明日之星(04-19)

- 运营商5G的必经之路:SDN/NFV等新技术革命(12-14)

- SDN/NFV技术风头正劲,三大运营商如何布局?(02-16)

- 英特尔:NFV/SDN为5G必经之路(02-22)

- 运营商欲加强NFV部署,加速与5G融合(03-13)

- 中兴通讯朱海东:要加快SDN/NFV落地(05-03)