网络安全之入侵检测技术

入侵检测技术作为网络安全中的一项重要技术已有近30年的发展历史,随着中国移动网络的开放与发展,入侵检测系统(IDS)也逐渐成为保卫中国移动网络安全不可或缺的安全设备之一。在入侵检测技术发展过程中,逐步形成了2类方法、5种硬件架构,不同的方法与架构都存在其优势与不足。本文基于入侵检测的应用场景,对现有的主流技术原理、硬件体系架构进行剖析;详细分析IDS产品的测评方法与技术,并介绍了一个科学合理、方便操作的IDS测评方案。最后,从应用需求出发分析入侵检测技术的未来发展趋势。

1、背景

目前,互联网安全面临严峻的形势。因特网上频繁发生的大规模网络入侵和计算机病毒泛滥等事件使很多政府部门、商业和教育机构等都受到了不同程度的侵害,甚至造成了极大的经济损失。

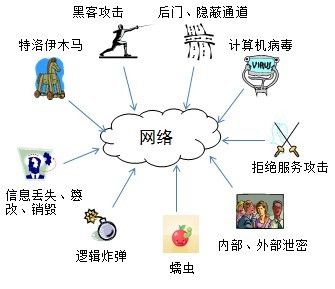

随着互联网技术的不断发展,网络安全问题日益突出。网络入侵行为经常发生,网络攻击的方式也呈现出多样性和隐蔽性的特征。当前网络和信息安全面临的形势严峻,网络安全的主要威胁如图1所示。

图1 目前网络安全的主要威胁

说到网络安全防护,最常用的设备是防火墙。防火墙是通过预先定义规则并依据规则对访问进行过滤的一种设备;防火墙能利用封包的多样属性来进行过滤,例如:来源IP 地址、来源端口号、目的IP 地址或端口号、服务类型(如WWW 或是 FTP)。对于目前复杂的网络安全来说,单纯的防火墙技术已不能完全阻止网络攻击,如:无法解决木马后门问题、不能阻止网络内部人员攻击等。据调查发现,80%的网络攻击来自于网络内部,而防火墙不能提供实时入侵检测能力,对于病毒等束手无策。因此,很多组织致力于提出更多更强大的主动策略和方案来增强网络的安全性,其中一个有效的解决途径就是入侵检测系统IDS(Intrusion Detection Systems)。

2、入侵检测技术发展历史

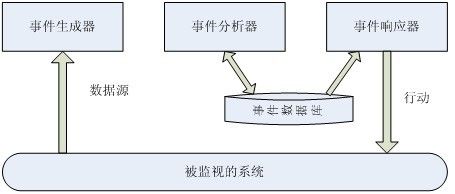

IDS即入侵检测系统,其英文全称为:Intrusion Detection System。入侵检测系统是依照一定的安全策略,通过软件和硬件对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或攻击结果,以保证网络系统资源的机密性、完整性和可用性。IDS通用模型如图2所示。

图2 IDS 通用模型

IDS诞生于1980年,到目前为止已经有30余年的历史,在这30余年中,IDS的发展经过了4个阶段。

第一阶段:概念诞生。IDS这个概念诞生于1980年4月,James P.Andrson为美国空军做了一份题为《Computer Security Threat Monitoring and Surveillance》(计算机安全威胁监控与监视)的技术报告,第一次详细阐述了入侵检测概念。他提出了一种对计算机系统风险和威胁的分类方法,并将威胁分为外部渗透、内部渗透和不法行为三种,还提出了利用审计跟踪数据监视入侵活动的思想。这份报告被公认为是入侵检测的开山之作。

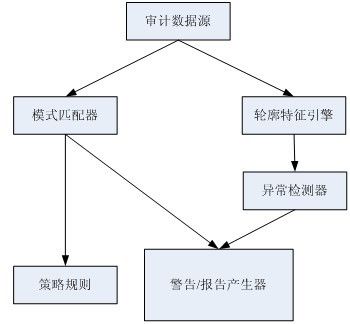

第二阶段:模型发展。从1984年到1986年,乔治敦大学的Dorothy Denning和SRI/CSL的Peter Neumann研究出了一个实时入侵检测系统模型,取名为IDES(入侵检测专家系统)。该模型由六个部分组成:主题、对象、审计记录、轮廓特征、异常记录、活动规则,如图3所示。它独立于特定的系统平台、应用环境、系统弱点以及入侵类型,为构建入侵检测系统提供了一个通用的框架。1988年,SRI/CSL的Teresa Lunt等人改进了Denning的入侵检测模型,并开发出了IDES。该系统包括一个异常检测器和一个专家系统,分别用于统计异常模型的建立和基于规则的特征分析检测。

图3 IDES结构框架

第三阶段:百家争鸣。1990年是入侵检测系统发展史上一个分水岭。加州大学戴维斯分校的L.T.Heberlein等人开发出了NSM(Network Security Monitor)。该系统第一次直接将网络流作为审计数据来源,因而可以在不将审计数据转换成统一格式的情况下监控异常主机,从此以后,入侵检测系统发展史翻开了新的一页,两大阵营正式形成:基于网络的IDS和基于主机的IDS。

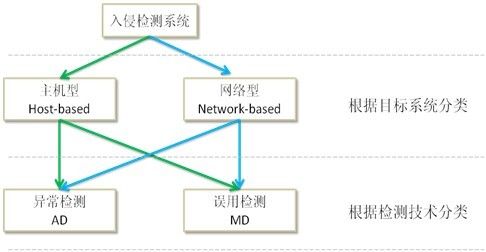

第四阶段:继续演进。IDS在90年代形成的IDS两大阵营的基础上,有了长足的发展,形成了更多技术及分类。除了根据检测数据的不同分为主机型和网络型入侵检测系统外,根据采用的检测技术,入侵检测系统可以分为基于异常的入侵检测(Anomaly Detection,AD)和基于误用(特征)的入侵检测(Misuse Detection,MD)。早期的IDS仅仅是一个监听系统或者提供有限的数据分析功能,而新一代IDS更是增加了应用层数据分析的能力;同时,其配合防火墙进行联动,形成功能互补,可更有效的阻断攻击事件。现有的入侵检测技术的分类及相关关系如图4所示。

图4 入侵检测系统分类

3、入侵检测应用场景

与防火墙不同,IDS是一个监听

- 宝德科技校园网网络安全解决方案(02-14)

- 中小企业防病毒侵扰的低成本解决方案(02-19)

- IP协议及网络安全问题的战略思考 (02-27)

- 下一代网安全技术的研究(中) (03-03)

- 下一代互联网安全模式探讨(03-27)

- 以太网如何突破VLAN划分瓶颈?(03-27)