基于sniffer的网络安全分析仪设计与实现

入

petalinux-dist目录,执行命令make image

将新生成的images文件夹通过共享文件夹复制到windows系统中tftp服务器根目录下。

开启tftp服务器,板子上电,当出现“hit anykey to stop autoboot”时候,敲击键盘上某个键,此时会出现“U-Boot>”提示,输入命令“run update_kernel”执行之,经过一段时间之后,内核就会更新完成。

重新上电启动,就会在/bin目录下面找到编译成功的用户程序。

功能特色

嵌入式系统功能及特色:

在xilinx公司提供的开发板上,实现了基于fpga的嵌入式设计,成功地固化操作系统uclinux。fpga的配置方式为主串方式;板上的DDR SDRAM(MT46V32M16)相当于系统内存,Intel StrataFlash Parallel NOR FLASH相当于系统硬盘;嵌入的系统支持了多文件系统,比如romfs,ramfs。ramfs非常适合于嗅探结果的临时存放,方便了分析;以太网卡驱动初始化添加了混杂模式,为程序的全网嗅探提供了可能;标准输入输出设备为串口,同时也支持telnet远程控制操作。

程序功能及特色:

嗅探器的实现,主要使用了网络数据包捕获函数包libpcap。编写的代码可捕获tcp,udp,arp,icmp,ip等协议的数据包,并可实现协议,ip,端口等的过滤以及详细的基于ip,协议的流量统计功能;arp工具可输出局域网的ip-mac映射表,并可发送特定ip,mac地址的arp数据包以及时纠正错误的arp缓存。

系统测试

测试环境

本作品测试的环境是以太局域网。

测试设备

有镜像端口的交换机或者10BASE-T Ethernet Hub

工具使用流程简述

使用命令 nsa –i eth0,根据结果以及流量统计分析可疑ip地址,初步认识该ip地址行为。

使用nsa提供的参数,对特定的数据包进行协议,ip地址,端口号,或者mac地址的过滤,进行详细分析。

功能测试

测试-: 局域网内的异常行为是很多的,但是异常行为或多或少都会在数据包行为,比如流向,频度,端口特征等方面体现出来,因此是可以分析出来的。现在只选择一种行为arp欺骗进行数据包的侦测分析。

步骤描述:

1.模拟出arp欺骗行为。

2.打开超级终端,设定各个参数。目标板上电,在超级终端使用ifconfig eth0 命令,分配给嵌入式系统同一网段的ip地址。

3.telnet命令登陆目标板,用户名,密码均为root。

4.使用命令nsa –i eth0 arp > /var/result,进行arp数据包捕获,一段时间之后,使用ctrl+c命令停止。

5.使用命令 vi /var/result查看抓包结果。

测试结果及分析

模拟出来的arp欺骗,其显著特征就是要不断地发送arp回应包来更新受害主机的arp缓存来达到欺骗的目的。通过使用我们的程序可以抓到如图所示的arp数据包,网关mac地址为假,可以肯定的是有台主机在进行arp欺骗并冒充网关的角色。

测试二:

综合抓包测试,主要进行nsa工具的全方位演示

1.nsa -i eth0 –na 抓取eth0接口并输出数据流向以及应用层协议和域名名称并统计。

2. nsa -i 1 -c 4444 抓取指定个数的1号接口数据包并统计。

3.nsa ip src host 192.168.158.57 and tcp port 80 抓取ip地址为192.168.158.57的http协议的数据流向并统计。

4. nsa -v -x src net 192.168 and dst port 80 抓取网络地址为192.168网络的http协议的数据包并打印16进制数据内容以及包头信息。

测试三:arptool测试

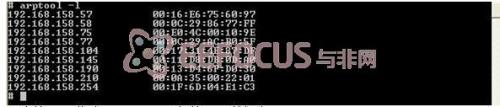

功能一:列出ip-mac映射表,使用命令arptool –l

结果:

功能二:指定ip、mac,发送arp数据包

arptool -d 192.168.158.57 -s 192.168.158.210 -r 00:0A:35:00:22:01 –n 3

使用该命令向192.168.158.57发送192.168.158.210正确的arp数据包3次。

RevC 网络安全分析仪 libpcap Sniffer程序 局域网简单流量分析 相关文章:

- 基于Zigbee技术家用无线网络的构架(12-14)

- 无线通信领域中的模拟技术发展趋势(蜂窝基站)(09-22)

- 新一代移动通信系统及无线传输关键技术(06-19)

- 蜂窝移动通信基站电磁辐射对人体影响的探讨(04-10)

- 基站升级换代中平衡性能与成本(10-06)

- 在3G与Wi-Fi之间切换 H3C 运营商WLAN解决方案(01-15)