MACsec IP核大幅提升数据中心安全性

时间:04-13

来源:互联网

点击:

MACSEC细节

MACsec系统的设计理念是:每个数据源使用不同的加密密钥。接收到消息后,接收器会在片上CAM的列表中进行查找,明确用以解密数据包的正确密钥。每个数据包都有编号,确保能检测并拒绝接收重复或重新发送的数据包,这种方法可防范“中间人”攻击。

MACsec还会收集有关被拒收的数据包数量的统计数据以及拒绝的原因。提供统计数据以支持攻击检测是超出基本加密隐私、认证和防止重发功能之外的更高一层的安全性,能让系统管理器主动应对正在进行的攻击。

我们采取的方法是对业经验证的AES-GCM内核周围的MACsec逻辑进行“打包”。就此而言,设计高效快速的加密内核只是设计挑战的一部分。MACsec标准涉及面广,包括许多变量。

举例来说,该标准最初只指定128位的加密密钥。采用128位密钥,数据进行10次转换(被称为“轮”)后在内核中完成加密过程。该标准经修订后可提供256位加密密钥,整个数字加密过程历经14轮。这是通过添加流水线级数并提高密钥存储所需的内存带宽才实现的。

MACsec与以太网流量类型无关,也对更高层协议透明。推出这些内核后,就能方便地将MACsec添加到系统中,从而进一步提高网络防护。配备MACsec的站点仍能与未采用MACsec额外安全保障机制的其它站点进行通信。

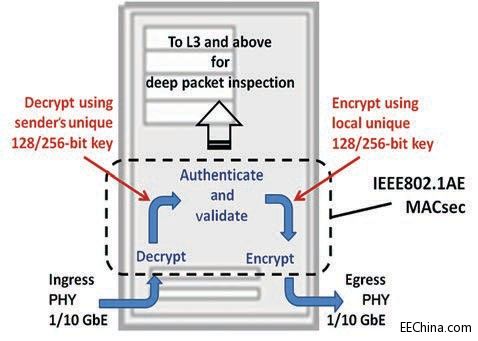

从媒体接入控制器(MAC)将以太网数据包提供给MACsec内核。您可结合使用1G MACsec内核、片上收发器和三模以太网MAC(TEMAC)构建高效的小型解决方案。每个数据包都包含发起传输的源码的目的地和地址。该标准保存在MACsec系统中,但一个重要的因素是,在多次反射传输中,“源码”将是传递数据包的最终设备的地址。因此,与可被视为端到端方案的IPsec不同,MACsec是以逐跳方式工作的。对于每次跳跃,MACsec都要求输入端的所有加密数据进行解密,然后使用分配给传输设备的唯一密钥再重新加密。解密的明文可在每一级提供数据包检查功能,如图2所示,也能供流量管理器用以管理数据流。

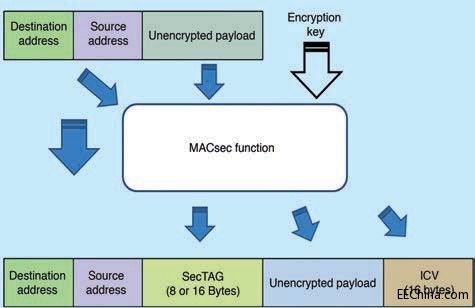

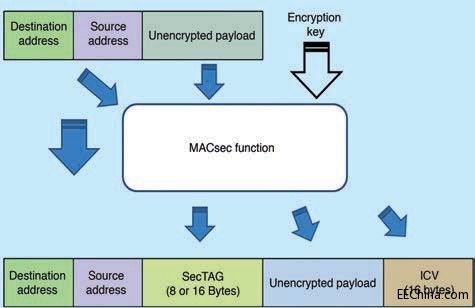

在MACsec标准中,图3给出的报头包含附加字段“MAC安全标签(SecTAG)”,其可定义EtherType,并标明数据包是否加密。数据附加在ICV字段的消息末尾,则表示已经认证。

图2 – 消息在入端口被解密,并在出端口被加密。

图3 – MACsec帧结构包括MAC安全标签(SecTAG)字段,其可定义EtherType,并标明数据包是否加密。

ICV协同加密密钥,可认证包括报头和MACsec标签的帧,进而确保帧的源地址和目的地地址都不会被篡改。我们在FPGA架构中实现该逻辑,确保其能够具备快速的可预测的时序,从而最大程度地降低时延。

MACsec内核包括连接到每个源地址的查找表。该表包含的密钥必须能够用来成功解密消息,我们精心设计该功能,使其能够高效实现在LUT和器件的Block RAM中。我们充分利用FPGA解决方案的灵活性,采用实现方案选项(如可采用128位或256位密钥,也可修改内核支持的虚拟SecY数量)来设计内核。

新标准的另一个重要特性就是,MACsec可收集数据包级的统计数据。系统管理员能够了解有关信息(如多少数据包因为延迟而被拒收,或者因为无效解密密钥或使用错误密钥而未通过完整性检查),并将这些统计数据与正确传输的数据包数量进行比较。

MACsec标准可面向点对点应用提供精简选项。这样就无需采用CAM从数据包中的显式安全通道标识符和单点到多点操作的选择方案中确定密钥。我们的内核还可支持关联于单个以太网的多个虚拟SecY,这样,不同的密钥就能用来加密从MAC传输到不同目的地的数据。MACsec标准将这种配置定义为多用户局域网,因为这就像这些目的地位于不同以太网LAN上一样。该特性使得系统能够通过使用不同密钥加密输出来对接收设备进行分区。

数据中心可能会采用多个SecY来创建虚拟分区,这样客户A的数据就可通过唯一的加密密钥与客户B的数据划分开。

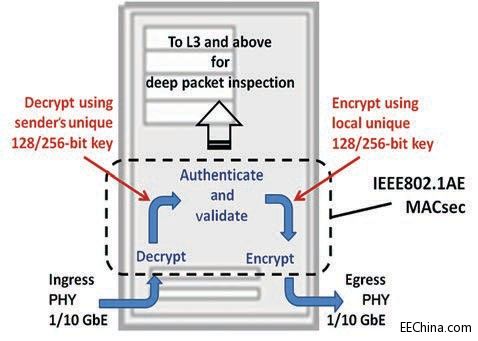

数据中心内部通信可根据需要进行组织来分隔选定的机架,进而提供虚拟隔离区。这种功能可保护数据完整性,并应对数据中心和云应用中的隔离问题。无论是意外错误连接还是恶意行为(见图4),MACsec系统都能检测到未经认证的数据包,系统管理员可通过设置策略将其隔离或删除。

图4 – MACsec将拒绝通过错误连接抵达的数据包,无论是因为意外情况造成还是恶意行为导致。

所有数据加密和解密都在端口级进行。除了附加的MACsec报头和较少的额外时延,打开端口级加密不会增加开支,也不会对性能造成其它影响。

通过采用符合IEEE 802.1AE要求的加密Ethernet Lecel 2方案,设备厂商现在能用这些内核推动其系统特色化。基于云的用户可能与其他用户相互之间不信任,但他们现在能够从MACsec提供的数据机密大获裨益,并且数据源认证功能可进一步保护他们的数据。设备制造商则能选择可用的IP核来满足1Gb和10 Gb以太网吞吐量的需求。

这种架构设计能通过Kintex或Virtex FPGA器件轻松实现10Gbps的速度。在最坏情况下,该设计只需更改每个数据包的密钥便可支持巨型帧和最小型数据包。内核符合全面规范要求,每个MACsec内核都能支持各种常用的FPGA产品系列。

MACsec系统的设计理念是:每个数据源使用不同的加密密钥。接收到消息后,接收器会在片上CAM的列表中进行查找,明确用以解密数据包的正确密钥。每个数据包都有编号,确保能检测并拒绝接收重复或重新发送的数据包,这种方法可防范“中间人”攻击。

MACsec还会收集有关被拒收的数据包数量的统计数据以及拒绝的原因。提供统计数据以支持攻击检测是超出基本加密隐私、认证和防止重发功能之外的更高一层的安全性,能让系统管理器主动应对正在进行的攻击。

我们采取的方法是对业经验证的AES-GCM内核周围的MACsec逻辑进行“打包”。就此而言,设计高效快速的加密内核只是设计挑战的一部分。MACsec标准涉及面广,包括许多变量。

举例来说,该标准最初只指定128位的加密密钥。采用128位密钥,数据进行10次转换(被称为“轮”)后在内核中完成加密过程。该标准经修订后可提供256位加密密钥,整个数字加密过程历经14轮。这是通过添加流水线级数并提高密钥存储所需的内存带宽才实现的。

MACsec与以太网流量类型无关,也对更高层协议透明。推出这些内核后,就能方便地将MACsec添加到系统中,从而进一步提高网络防护。配备MACsec的站点仍能与未采用MACsec额外安全保障机制的其它站点进行通信。

从媒体接入控制器(MAC)将以太网数据包提供给MACsec内核。您可结合使用1G MACsec内核、片上收发器和三模以太网MAC(TEMAC)构建高效的小型解决方案。每个数据包都包含发起传输的源码的目的地和地址。该标准保存在MACsec系统中,但一个重要的因素是,在多次反射传输中,“源码”将是传递数据包的最终设备的地址。因此,与可被视为端到端方案的IPsec不同,MACsec是以逐跳方式工作的。对于每次跳跃,MACsec都要求输入端的所有加密数据进行解密,然后使用分配给传输设备的唯一密钥再重新加密。解密的明文可在每一级提供数据包检查功能,如图2所示,也能供流量管理器用以管理数据流。

在MACsec标准中,图3给出的报头包含附加字段“MAC安全标签(SecTAG)”,其可定义EtherType,并标明数据包是否加密。数据附加在ICV字段的消息末尾,则表示已经认证。

图2 – 消息在入端口被解密,并在出端口被加密。

图3 – MACsec帧结构包括MAC安全标签(SecTAG)字段,其可定义EtherType,并标明数据包是否加密。

ICV协同加密密钥,可认证包括报头和MACsec标签的帧,进而确保帧的源地址和目的地地址都不会被篡改。我们在FPGA架构中实现该逻辑,确保其能够具备快速的可预测的时序,从而最大程度地降低时延。

MACsec内核包括连接到每个源地址的查找表。该表包含的密钥必须能够用来成功解密消息,我们精心设计该功能,使其能够高效实现在LUT和器件的Block RAM中。我们充分利用FPGA解决方案的灵活性,采用实现方案选项(如可采用128位或256位密钥,也可修改内核支持的虚拟SecY数量)来设计内核。

新标准的另一个重要特性就是,MACsec可收集数据包级的统计数据。系统管理员能够了解有关信息(如多少数据包因为延迟而被拒收,或者因为无效解密密钥或使用错误密钥而未通过完整性检查),并将这些统计数据与正确传输的数据包数量进行比较。

MACsec标准可面向点对点应用提供精简选项。这样就无需采用CAM从数据包中的显式安全通道标识符和单点到多点操作的选择方案中确定密钥。我们的内核还可支持关联于单个以太网的多个虚拟SecY,这样,不同的密钥就能用来加密从MAC传输到不同目的地的数据。MACsec标准将这种配置定义为多用户局域网,因为这就像这些目的地位于不同以太网LAN上一样。该特性使得系统能够通过使用不同密钥加密输出来对接收设备进行分区。

数据中心可能会采用多个SecY来创建虚拟分区,这样客户A的数据就可通过唯一的加密密钥与客户B的数据划分开。

数据中心内部通信可根据需要进行组织来分隔选定的机架,进而提供虚拟隔离区。这种功能可保护数据完整性,并应对数据中心和云应用中的隔离问题。无论是意外错误连接还是恶意行为(见图4),MACsec系统都能检测到未经认证的数据包,系统管理员可通过设置策略将其隔离或删除。

图4 – MACsec将拒绝通过错误连接抵达的数据包,无论是因为意外情况造成还是恶意行为导致。

所有数据加密和解密都在端口级进行。除了附加的MACsec报头和较少的额外时延,打开端口级加密不会增加开支,也不会对性能造成其它影响。

通过采用符合IEEE 802.1AE要求的加密Ethernet Lecel 2方案,设备厂商现在能用这些内核推动其系统特色化。基于云的用户可能与其他用户相互之间不信任,但他们现在能够从MACsec提供的数据机密大获裨益,并且数据源认证功能可进一步保护他们的数据。设备制造商则能选择可用的IP核来满足1Gb和10 Gb以太网吞吐量的需求。

这种架构设计能通过Kintex或Virtex FPGA器件轻松实现10Gbps的速度。在最坏情况下,该设计只需更改每个数据包的密钥便可支持巨型帧和最小型数据包。内核符合全面规范要求,每个MACsec内核都能支持各种常用的FPGA产品系列。

FPGA 赛灵思 总线 嵌入式 收发器 仿真 ModelSim 相关文章:

- 基于FPGA的片上系统的无线保密通信终端(02-16)

- 基于Virtex-5 FPGA设计Gbps无线通信基站(05-12)

- 基于FPGA的DVI/HDMI接口实现(05-13)

- 基于ARM的嵌入式系统中从串配置FPGA的实现(06-09)

- 采用EEPROM对大容量FPGA芯片数据实现串行加载(03-18)

- 赛灵思:可编程逻辑不仅已是大势所趋,而且势不可挡(07-24)