汽车信息系统:缘何成为攻击新目标?

地抽象化,假设用1条总线连接全部功能。把所有功能分成实现"行驶、停止、转弯"的"基本控制功能"、提升舒适性和便利性的"扩展功能"、用户带入车内的产品等"一般功能"。

容易成为攻击入口的外部接口可能包含在各项功能中,IPA Car将外部接口其整理到"扩展功能"与"一般功能"之间的连接部分。另外,"基本控制功能"与"扩展功能"合称为"车载系统",这两个功能群又细分为"驱动类"、"信息娱乐类"这样的形式。本连载在探讨威胁和对策时,主要是针对"车载系统"。

"扩展功能"大致可以分成两类。一是包括"车体系统"、"安全舒适功能"、"诊断及维护"在内的"控制相关功能",主要与行驶、停止、转弯等汽车的物理功能密切相关。

另一类是包含"ITS功能"、"通信与信息"、"信息娱乐"等在内的"信息相关功能",是有关向驾驶员提供信息的功能。这两类功能的相关服务一旦发生安全问题,产生的风险截然不同。在采取对策时,根据其中的差别探讨安全问题非常重要。

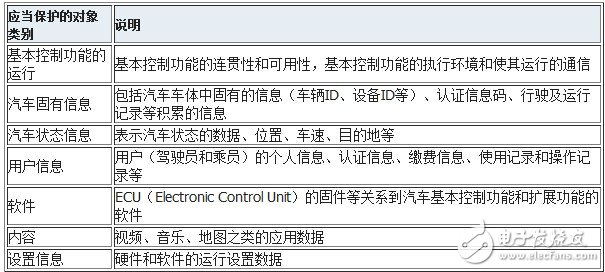

IPA认为,上述各功能管理着表1列出的信息和动作。例如,在探讨某车载系统的安全时,要首先理清该系统与哪项功能联动、使用哪些信息,然后再有重点地探讨相应的安全问题。届时,表1的思路可以起到帮助作用。下一篇中,笔者将介绍排查出的威胁安全事例及对策。(特约撰稿人:中野 学,日本信息处理推进机构)

表1:应当保护的信息资产示例

原因在用户?还是在攻击者?

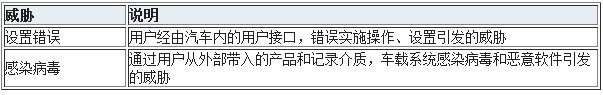

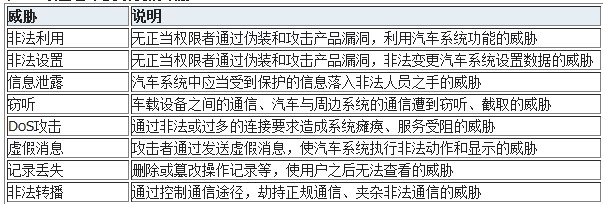

威胁发生的原因大致可分成两类。一类是"用户偶然引发的失误等",另一类是"攻击者故意引发"。按照不同的发生原因,相应的威胁分别如表2、表3所示。

表2:用户操作造成的威胁

表3:攻击者干扰引发的威胁

可能经由OBD-II攻击

在根据表2、表3中的威胁、思考车载系统遭受攻击的途径时,需要按照途径,分成直接连接各项功能的物理接口以及车载LAN两类,分别考虑(图7)。对于不同的途径,影响和对策的范围也各不相同。

图7:各功能群可能存在的威胁汇总

例如,来自外部的直接攻击是通过汽车与外部通信的物理接口(无线通信、USB端口等)实施。从过去的攻击事例来看,"接入手机网的车载信息服务和信息娱乐系统功能易受到来自外部的DoS(Denial of Service)攻击和非法利用"。

与之相比,车载LAN是"封闭的通信系统",可以说遭受外部直接攻击的可能性较小。尤其是驱动系统和底盘系统,除了车载LAN之外,这两个系统没有其他外部接口,可以认为全部通信都经由"封闭的"车载LAN。

即便如此,这两个系统仍有可能遭受攻击。因为受到直接攻击的其他功能有可能感染病毒,"间接"向车载LAN传输非法命令。也就是说,攻击的来源是原本可靠的车内的其他功能。

入侵车载LAN并非只有"间接"途径可走。如今,绝大多数车辆都配备了诊断功能"OBD-II"(第二代车载诊断系统),通过OBD-II的接口,也有可能直接攻击车载LAN。OBD-II与车载LAN是连接在一起的。

但实际的汽车系统中,与"行驶、停止、转弯"相关的功能连接在一起的车载LAN的外部接口大多设有网关,提高了安全性。

风险管理至关重要

要想减轻前面提到的威胁,必须要采取合理的安全对策。日本信息处理推进机构(IPA)分析并按照与一般信息系统相同的分类,对汽车安全对策进行了整理(表3)。

表3:针对威胁的安全对策但表3并未涵盖所有的汽车安全对策。今后,除此之外,还必须要思考车载系统特有的安全对策。现在,部分汽车研究机构已经开始探讨车载系统特有的安全对策。全世界的研究人员也在不断改进攻击技术和对策技术,积累新的点子。倘若大家有意对安全对策进行全面梳理,就要定期关注相关内容的更新。

另外,这里只是大致罗列了可能存在的威胁和安全对策。在现实中,由于成本等原因,很难做到面面俱到。各公司要根据各自的功能和服务,实施合理的风险管理,包括"重点保护什么"、"采用哪项技术"等。

安全措施要覆盖商品的整个生命周期

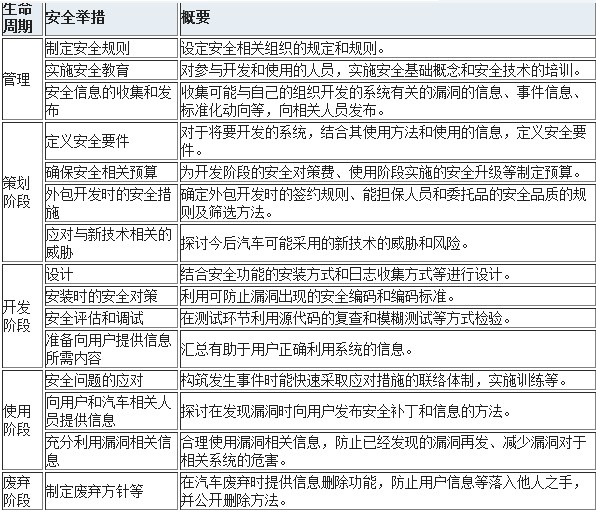

日本信息处理推进机构(IPA)按照汽车的生命周期(策划、开发、使用、废弃),整理出了相应的安全对策(表1),其中也包括了所有企业都需要的管理方针。共分了15个项目。

表4:整个生命周期的举措 直到废弃都不能怠慢

让我们先来根据表4,了解一下在影响整个生命周期的"管理"、"策划"、"开发"、"使用"、"废弃"各个阶段的注意事项。

1.管理(整体)

无论在汽车生命周期的哪一个阶段,产品提供商都必须要坚持不懈地实施安全对策。制定整体方针,并按照这一方针,在各

- 汽车信息系统设备测试技术的发展(06-08)

- GMSL SerDes在双汽车电子控制单元(ECU)中的应用(03-09)

- 智能汽车电子控制单元该如何简化(02-19)

- 基于CAN总线的多ECU通信平台设计(02-11)

- 基于FPGA的汽车ECU设计充分符合AUTOSAR和ISO 26262标准(04-21)

- 现代汽车上的电子“器官”(02-04)