浅谈射频干扰攻击

拒绝服务RF干扰攻击。此攻击专门针对CCA 功能。根据AusCERT 公告"针对此漏洞的攻击将利用位于物理层的CCA 功能,导致有效范围内的所有WLAN 节点(客户端和接入点(AP))都推迟攻击持续时间内的数据传输。遭到攻击时,设备表现为信道始终忙碌,阻止在无线网络上传输任何数据。"

此DoS 攻击对DSSS WLAN 设备产生影响,包括IEEE 802.11、802.11b 和低速(在20Mbps 以下)802.11g 无线设备。IEEE 802.11a(使用OFDM)、高速(使用OFDM,在20Mbps 以上)802.11g 无线设备不受此特定攻击的影响。此外,使用FHSS的设备也不受影响。

任何使用装配有WLAN卡的PDA 或微型计算机的攻击者都可以在SOHO和企业WLAN上启动这样的攻击。要避免这种攻击,唯一的解决方案或已知保护措施就是转而使用802.11a协议。

**************

4、如何检测RF 冲突?

对于很多从事无线电行业的机构和公司来说,检测信号来源并不是件非常困难的事情,比如最近几年在国家四六级考试、司法考试、职称考试等重点考试期间,通过无线电监管部门的协助,考试中心追踪无线电作弊信号来源,捕获非法作弊人员已成为维护考试公正性的必要手段之一。那么,无线领域亦是如此,通过比对信号的强弱及波形的变化,就可以逐步跟踪到信号的发射基站。国内外无线市场上都已经出现了一些自动化的跟踪设备及配属软件,可以很方便地进行企业无线环境防护,不但可以快速锁定攻击来源,还可以短信或者电子邮件的方式来通知管理员。

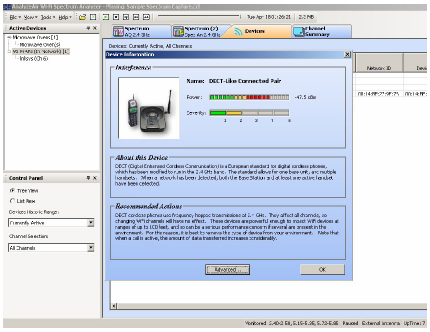

如下图为检测到的无线设备中无线电话信号及信号强度:

图3

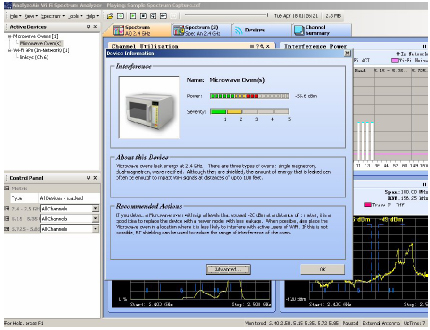

如下图为检测到的无线设备中微波炉干扰信号及信号强度。

图4

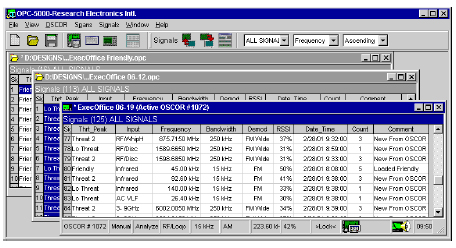

下图为政府机构及特别部门装备的专业频谱分析仪,该设备可以扫描所有通信频段,包括无线电、802.11a/b/g、蓝牙、红外等,并可对发现的信号来源进行定位。

图5

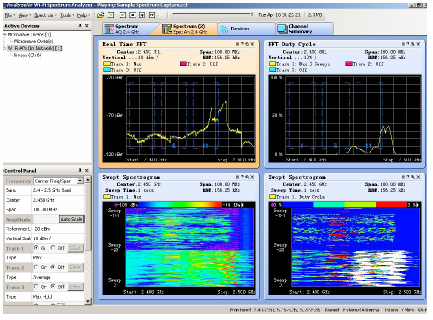

下图为所示频谱分析仪对应平台操作界面

图6

5、管理员如何应对?

对于作战部队来说,在战场通信中可以采用诸如跳频、直接序列扩频、零可控自适应天线、猝发、单频转发和频率捷变等技术,来进行电子反制。而在传统的无线领域,我们也可以采用类似的策略达到临时规避攻击的目的。

当出现RF Jamming 攻击时,管理员应及时寻找并移除产生干扰信号的设备,若暂时无法定位来源也可以对网桥等设备通过采用802.11a 协议来替换现有标准,或者添加更多可用频道来尽可能使得攻击者造成的影响降到最低。下图为检测到的信号载波分析示意图。

图7

为了更有效地弱化RF Jamming 的攻击影响,企业管理员们应事先制订完善的响应机制和预警机制,定时监听噪声信号出现幅度、来源等,对任何不同于正常情况的噪声出现保持足够的警惕。

顺便说一句,作为普通读者如果一定想要体验一下RF 攻击效果的话,其实生活中有些很容易的方式可以实现这种攻击,比如可以把下图开启的微波炉放的离AP 近一点,也许有意想不到的结果哦。不过笔者可不建议你这么做,同时提醒大家注意一下此类设备与AP 的摆放位置有没有距离上的安全隐患,应及时更正。

射频干扰 相关文章:

- 众多滤波器芯片可摆脱EMI的阴影(03-19)

- 机场地空通信射频干扰排查案例分析(03-15)

- 如何管理高速数字接口的EMI(10-08)

- 探讨电磁干扰和射频干扰及其抑制措施(02-27)

- 复杂RF环境中的射频干扰问题(02-27)

- 利用双绞线与低通滤波器抑制射频干扰和电磁干扰(07-28)