[原创]硬件安全IC以低成本实现高回报

用安全认证器件,例如Maxim Integrated的DeepCover安全认证器,充分利用了Maxim的DeepCover嵌入式安全方案所独有的物理保护机制。这些安全认证器件利用多层高级物理安全保护敏感数据。攻击者面对采用纵深防御安全措施的器件,为成功攻击的成本和 时间设置了难以逾越的门槛。

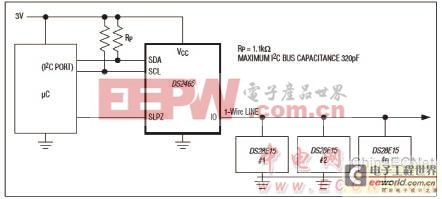

同样重要的是,这些硬件安全IC的设计简化了系统整合。对于设计者,这些低成本器件采用1-Wire接口的简单性有利于将其广泛应用于各种应用。典型应用中,工程师只需增加一个上拉电阻,将MCU的一个空闲I/O口连接至DeepCover安全认证器件,例如DS28E15(图2)。

图2 增加一个上拉电阻即可将MCU的空闲I/O口连接至DeepCover安全认证器件

所以,设计者很容易实现多外设支持的安全系统,每个外设通过专用的DeepCover安全认证IC进行安全认证。本例中,DS2465 DeepCover IC作为1-Wire主机,提供线驱动以及I2C主机与所连接的任何1-Wire从机安全认证IC之间的协议转换。

应用中,部分DeepCover安全认证器件支持FIPS180-3安全散列算法SHA-256和FIPS 186公匙椭圆曲线数字签名算法(ECDSA)。对于SHA-256应用,DS28E15、DS28E22和DS28E25集成了SHA-256引擎和安全功能,分别具有512b、2Kb和4Kb用户EEPROM。对于ECDSA设计,DS28E35提供1Kb EEPROM以及ECDSA引擎和相关安全特性。

在所有DeepCover系列安全认证器件支持的安全特性中,每款器件都具有用户可编程的EEPROM阵列,用于应用数据,其中受保护的存储区域用于储存与加密算法相关的只读密匙及数据参数。此外,每个器件具有受保护的唯一64位ROM识别码,作为加密运算的输入,为应用提供一个通用的唯一序列号。

如上所述,从工厂到分发渠道的整个过程,为IC建立一个信任根。如果器件内部储存的密匙可被非法代理读取或更改,那么采用该器件搭建的系统安全将立即土崩瓦解。

除了运营安全措施外,DeepCover安全认证IC支持密匙的读保护,防止非法访问;以及写保护,防止对密匙进行任何更改。除了保护功能,密匙本身的创建过程可遵循推荐的区域化安全原理:不在一个位置生成完整的密匙,而是分级构建密匙。由于器件要经过供应链的不同等级,器件本身可产生另一部分密匙。由于安全认证IC本身成为最终产品的信任根,可对最终产品实施相同的过程。所以,任何个体器件的完整密匙将保持未知,任何个体均接触不到。

面对健康和安全系统的薄弱环节,政府和行业领导者非常注重关键装置、外设和计算机系统设计和保护的安全突破口。利用专用的硬件安全IC,企业只需花费非常低的成本,即可为产品建立稳固的信任基础,对设计的影响也微乎其微。安全认证IC,例如Maxim的DeepCover嵌入式安全方案,帮助简化可靠的质询-响应安全认证方法的实现,形成更有效的应用安全基础。

图3 设计者可采用1-Wire主控器件,例如DS2465,代替MCU处理1-Wire线驱动和协议。

- 电源设计小贴士 1:为您的电源选择正确的工作频率(12-25)

- 用于电压或电流调节的新调节器架构(07-19)

- 超低静态电流电源管理IC延长便携应用工作时间(04-14)

- 电源设计小贴士 2:驾驭噪声电源(01-01)

- 负载点降压稳压器及其稳定性检查方法(07-19)

- 电源设计小贴士 3:阻尼输入滤波器(第一部分)(01-16)