无线802.11蜜罐研究综述

随着无线网络技术的普及发展,基于IEEE 802.11标准的无线局域网(WLAN)应用日趋广泛。然而由于无线信号的空中广播本质以及协议设计的缺陷,WLAN的安全性受到了极大威胁[1]。现有的安全策略,如MAC地址过滤、关闭SSID广播、IEEE802.11i的安全防护问题日益突出。而作为弥补手段之一的无线802.11蜜罐近年来越来越多地受到关注。

无线802.11蜜罐[2]是等待攻击者或恶意用户访问的无线资源,它通过搭建具有无线服务资源平台的蜜罐,诱使攻击者入侵,将攻击者拖延在该蜜罐上,使得攻击者花费大量精力对付伪造的目标,达到消耗攻击者的资源、降低攻击造成的破坏程度,从而间接保护真实的无线系统,同时记录攻击频率、攻击手段、攻击成功的次数、攻击者的技术水平及最容易被攻击的目标等真实统计数据。

1 典型的无线802.11蜜罐

蜜罐蜜网技术已经被广泛应用于各种网络环境上,用于监视攻击者的各种入侵行为,其大量的研究工作也已卓有成效地展开。无线802.11蜜罐作为蜜罐技术的一种,由于多应用于WALN,使得近年来研究工作也,愈来愈受到关注[3]。

1.1 WISE

WISE(Wireless Information Secuity Experiment)于2002年在华盛顿完成,项目旨在监视未授权的接入、使用和窃听,并收集WALN黑客工具和技术的信息。采用802.11b,使用高增益天线增加信号覆盖范围,任何进入WISE的企图都被认为是可疑的。

1.2 简易无线802.11蜜罐

参考文献[2]分别介绍了两种基于Honeyd和FakeAp的简易无线802.11蜜罐,通过 Honeyd模拟接入点后的内部网络,以及模拟TCP/IP协议栈构建伪装的AP,可同时监视攻击者的探测攻击行为。基于FakeAP实现的无线802.11蜜罐中,通过FakeAP发送大量的802.11b信标数据帧,进而伪装成大量的AP来迷惑攻击者。

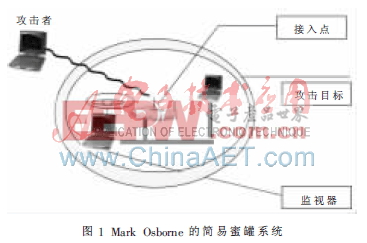

Mark Osborne通过搭建接入点以及利用笔记本上的无线网卡监视无线流量,建立了一个简易的无线802.11蜜罐系统,同时开发了一套如图1所示的无线入侵检测系统(WIDZ)。

1.3 纵深欺骗型无线802.11蜜罐

参考文献[4]提出了一种三层环系的纵深欺骗无线802.11蜜罐。最核心层为最深的欺骗,由内向外欺骗强度逐渐减弱。外层采用FakeAP模拟一个或多个参数可调的接入点;中层使用Honeyed伪造一个包括网络服务器,客户工作站;无线服务的有线网络,同时整合了Snort IDS;内层为蜜罐集逻辑结构,蜜罐被设计为一台Linux Mandrake 9.0机器管理所有欺骗性资源,并提供蜜罐内所有活动的logging功能。从内到外形成金字塔结构,同时内层对缓冲区溢出,中层对Nmap OS扫描和Nessus弱点扫描,外层对Kismet和Netstumbler嗅探均可作出欺骗性响应,三层环系以及金字塔结构如图2所示。

1.4 Hive

Hive基于Linux Live CD环境, 提供了搭建独立无线蜜罐的工具包括FakeAp、Honeyed等。

1.5 HoneySpot

HoneySpot[5]旨在建立一个提供Wi-Fi接入服务的场所,同时该场所的价值在于被探测、攻击和入侵。HoneySpot分为公共和私有两种,公共HoneySpot提供接入开放WLAN;私有HoneySpot则分为基于WEP、WPA、WPA2的三种无线网络。同时HoneySpot具有五个模块:无线接入点(WAP)模块提供无线网络基础架构;无线客户端(WC)模块模拟连接到HoneySpot的合法终端用户;无线监视(WMON)模块收集整个HoneySpot内网络流量的设备;无线数据分析(WDA)模块分析WMON模块收集的所有网络数据;有线基础设施(WI)模块(可选)为HoneySpot模拟真实的有线网络环境。HoneySpot的详细结构如图3所示。

1.6 典型的无线802.11蜜罐的比较与评估

无线802.11蜜罐比较的指标主要包括:安全级别是公有还是私有;是否支持802.11a/b/g;欺骗手段是否支持伪造AP信标帧、伪造有线网络结构、伪造缓冲区溢出;AP是真实还是伪造;AP的数量;是否支持802.1X/EAP;是否支持MAC地址过滤、日志、嗅探;是否开源等。参考文献[3]根据这些指标对大部分典型的无线802.11蜜罐进行了详细的比较,并得出评估结论,即HoneySpot在众多蜜罐中最为有效。

2 无线802.11蜜罐的应用

随着无线802.11蜜罐研究的深入,应用领域和研究范围从开始的部署和架构研究转向入侵检测系统(IDS)和入侵防御系统(IPS),应用范围也不仅是WLAN,已扩展到基于IEEE802.11的其他无线网络如Adhoc网络、无线Mesh网络等。

2.1 入侵检测

入侵检测是通过收集计算机网络或计算机系统中的若干关键点的信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。现有的无线802.11蜜罐应用于入侵检测的两种方式:(1)与现有的IDS软件联动(如Snort、WIDZ)。此时的无线802.11蜜罐其实充当的是IDS的信息收集器,如纵深欺骗型蜜罐、WHIP[6]、HoneySpot。(2)利用无线802.11蜜罐检测特定的攻击。如参考文献[7]提出的一种用于检测黑洞攻击的无线Mesh网络蜜罐,该蜜罐通过发送伪造的RREQ报文,引诱黑洞攻击节点发送声称自己具有最佳路由的伪造RREP,蜜罐可记录下这些信息从而检测到黑洞节点。

- wap业务综述(02-20)

- 低压电力线通信技术综述(02-16)

- 路由器技术综述(09-09)

- 高频链逆变技术发展综述(03-17)

- Ad hoc网络安全综述(06-23)

- RFID技术在小区安防系统中的应用综述(03-18)