用VPN与DMZ技术改造校园网络的研究

3.1 构建DMZ专区实现内、外网分离

3 DMZ与VPN在校园网上的集成应用

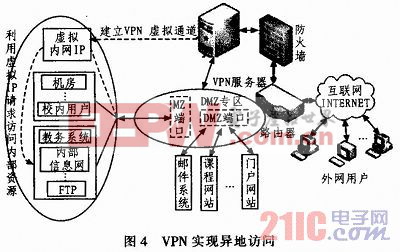

校园网络资源主要包括:门户网站、邮件系统、内部信息网、考试系统、图书管理系统、FTP等资源。有些资源需要对外开放(如:门户网站、邮件系统等),这些资源应该通过内网、外网都可以访问;有些资源只对校内用户开放(如:内部信息、教务系统等),这些资源必须限制在校园网内部范畴,只允许通过内部网络或者VPN虚拟专网进行访问。因此,需要把DMZ与VPN技术进行整合,根据网络资源的开放程度不同合理部署DMZ与VPN,将内、外网分离,构建VPN虚拟专网,实现用户的异地访问(图4)。具体做法下面将详细介绍。

1)邮件、网站、课程网站等服务器被直接挂在DMZ服务器的DMZ端口上,将DMZ端口设置为非屏蔽端口,外部用户可以通过该端口进行访问。

2)ftp、内网、教务、机房实训室以及办公室等通过代理服务器与DMZ服务器的MZ端口连接,设置MZ端口为屏蔽端口。

3)根据需求设置DMZ访问原则:

①内网可以访问外网:内网的用户可以自由地访问外网。这一策略,需要按照函数(2),进行内外网IP地址转换,将内网IP地址转换为注册IP地址bh;

②内网可以访问DMZ:内网用户可以按照式(1)映射关系,通过内网IP地址使用和管理DMZ中的服务器;

③外网不能访问内网:内网中存放的是内部数据,这些数据不允许外网的用户进行访问;

④外网可以访问DMZ:外网访问DMZ需要进行静态IP地址映射,按照式(3),完成源宿IP地址的转换;

⑤DMZ不能访问内网:防止当入侵者攻击DMZ时,内网也会遭受攻击。

3.2 部署VPN,实现内网资源的异地共享

1)设置VPN与DMZ服务器

①在防火墙上部署VPN服务器,一端接防火墙,一端接DMZ网络;

②为VPN服务器分配唯一公网注册的IP地址bvpn;

③定义虚拟内网段IP地址,范围从ap.到aq;

④修改DMZ访问规则,将ap.到aq段IP地址定义为内网IP地址;

⑤建立用户信息资料库,为每一个用户建立唯一的认证信息,包括用户名、密码等;

⑥在VPN服务器端,部署端口监听程序,用于合法用户的请求;

⑦对于合法请求,根据映射函数式(4),进行源、宿IP地址转换,形成虚拟内网访问请求。

2)设置外网主机

①设置异地主机的网络连接。按照系统提示,创建外网主机到校园网的“虚拟专用网络连接”;

②输入被连接VPN服务器的主机IP地址bvpn;

③在“连接”对话框中,输入用户名和密码,创建连接。

4 结束语

在校园网建设中,通过引入DMZ与VPN技术,在充分保证内网资源安全的前提下,成功解决了异地用户访问校内资源的难题。但是,在应用系统主导的独立管理信息模式下,内网是一个地理空间概念,是将用户使用内网信息的权限与用户主机的IP地址进行绑定,通过系统管理员对校园网内不同IP主机的权限设置来达到是否允许用户使用与管理内网信息的目的。其实质是通过约束机器的方法来约束人,既不灵活,也不方便,这无疑给用户使用与网络管理增添了深层次难度。要想彻底解决这一问题,就必须做到内网资源与使用者的IP地址脱钩,使资源访问权限,仅与访问网络的具体用户相绑定,从而达到用户所获信息与其对应的权限相匹配。因此,需要将学院所有的应用系统统一整合,在此基础上,建设统一用户认证平台,通过对用户访问权限设定,决定用户获取信息的权限,从而达到最终消除内网的地理空间概念。

- 基于TD-LTE的移动互联网研究(03-01)

- RFID在Rifidi中的仿真研究(06-14)

- 高频和微波功率基准及其应用研究(04-12)

- 基于RFID技术的后方仓库管理系统研究(08-14)

- HSDPA无线网络合/分载频规划方案的研究(06-13)

- MACH 2系统TDM通信接口的研究(05-20)