WSNs中基于三因素节点评估的安全认证方案

(1)

(1)

IDTij(t)表示t时刻节点i对节点j进行评估所得到的间接信任度,假设 是节点i,j所共同的邻居节点。首先计算到t时刻节点i对邻居节点所评估的直接信任度之和DT如下:

是节点i,j所共同的邻居节点。首先计算到t时刻节点i对邻居节点所评估的直接信任度之和DT如下:

(2)

(2)

之后,可以通过DT求间接信任度IDTij,公式如下:

(3)

(3)

ω(kx)是节点kx的推荐可信度,可以用来刻画推荐节点所提供信息的准确性和真实性。

节点j的综合信任度Tω(t)公式如下:

(4)

(4)

βDT和βIDT分别是直接信任度和间接信任度的权值, ,并且满足βIDT+βDT =1,P是现在时间片的序号[10]。

,并且满足βIDT+βDT =1,P是现在时间片的序号[10]。

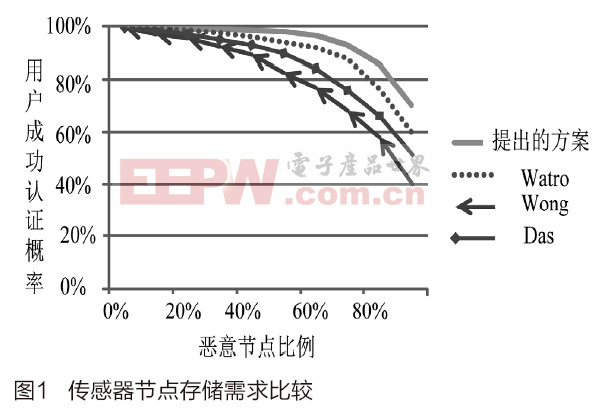

接下来需要设定系统信任的阈值。在初始时候,设定阈值为0.5。若节点的综合信任度小于系统信任的阈值,则认为该节点不可信,不可与之交互;否则认为该节点可信,可与之交互。之后,把先前所接受的信任度值的平均值作为当前阈值,周期性地进行比较。每个节点都会保存一份邻近节点的信任度表,并且每t1更新一次。

接下来将介绍所提出的基于三因素节点信任度评估的认证,在介绍之前,先介绍一下后面将会用到的标记的象征,如表1 。它分为5个阶段:注册阶段,登录阶段,认证阶段,交互阶段,密码修改阶段,而信任模型主要用于可信传感器节点的选择,并用于认证阶段。

2.2 注册阶段

在这一阶段,用户Ui提交其IDi和PW通过一个安全的通道传给网关节点,然后网关节点通过计算给用户一张智能卡[11]。这个过程如下:

(1)Ui GW:{IDi,PW}。PW=h(PW

GW:{IDi,PW}。PW=h(PW B),B是用户随机产生的一个大数。

B),B是用户随机产生的一个大数。

(2)GW收到注册请求后,产生一个随机数x,计算Ni=h(PW||IDi)  h(x)。

h(x)。

(3)GW Ui:把{h(.),Ni,x,IDi,PW}存进用户智能卡,把智能卡传输给用户用于身份认证。

Ui:把{h(.),Ni,x,IDi,PW}存进用户智能卡,把智能卡传输给用户用于身份认证。

(4)当用户收到智能卡后,把B加入得{h(.),Ni,x,IDi,PW,B}。

2.3 登录阶段

当用户插入智能卡并输入自己的用户名 和密码

和密码 并发送请求给网关节点来请求服务时,用户的智能卡需要进行如下的认证过程:

并发送请求给网关节点来请求服务时,用户的智能卡需要进行如下的认证过程:

(1)Ui插入智能卡并输入用户名 和密码

和密码 ,并向网关节点发出登录请求。

,并向网关节点发出登录请求。

(2)智能卡计算 和

和 ,然后检验

,然后检验 是否等于Ni。如果相等,用户的合法身份就会得到确认并进行下面的步骤;否则,拒绝用户的登录请求。

是否等于Ni。如果相等,用户的合法身份就会得到确认并进行下面的步骤;否则,拒绝用户的登录请求。

(3)智能卡计算DIDi=h(PW||IDi)  h(Ti ||x),这里的Ti是用户当前的时间戳。Ci =h( Ni||x||Ti )。

h(Ti ||x),这里的Ti是用户当前的时间戳。Ci =h( Ni||x||Ti )。

(4)Ui→GW:用户把{DIDi,Ci,Ti,x,h(.)}传给网关节点。

2.4 认证阶段

网关节点GW在Tg收到{DIDi,Ci,Ti,x,h(.)}后,会进行如下操作来验证Ui的身份:

(1)验证Tg-Ti是否不大于ΔT。如果 时,网关节点进行下面的步骤;否则网关节点拒绝用户的请求。这里,ΔT表示期望的传输延时时间间隔。

时,网关节点进行下面的步骤;否则网关节点拒绝用户的请求。这里,ΔT表示期望的传输延时时间间隔。

(2)计算 。通过使用

。通过使用 =DIDi

=DIDi h(Ti||x)

h(Ti||x)  h(x),

h(x), =h(

=h( ||x||Ti )来进行计算。

||x||Ti )来进行计算。

(3)认证Ci是否等于 。如果Ci =

。如果Ci = ,网关节点就接受用户的登录请求;否则拒绝用户的请求。

,网关节点就接受用户的登录请求;否则拒绝用户的请求。

(4)GW→Sn:{DIDi, ,Ei,h(.),x,Cg}。网关节点查询网络中节点的信任度找到Sn,然后计算

,Ei,h(.),x,Cg}。网关节点查询网络中节点的信任度找到Sn,然后计算 ,

, ,并通过公共信道传送{DIDi,

,并通过公共信道传送{DIDi, ,Ei,h(.),x,Cg}给传感器节点Sn。T是网关节点发送请求时的时间戳。Sn是经过节点信任度计算后得出的可信节点中,最邻近的网关节点的传感器节点。λ是GW节点产生的随机数[12]。

,Ei,h(.),x,Cg}给传感器节点Sn。T是网关节点发送请求时的时间戳。Sn是经过节点信任度计算后得出的可信节点中,最邻近的网关节点的传感器节点。λ是GW节点产生的随机数[12]。

(5)GW→Ui:{Cg,λ,h(.),x}。网络节点通过公共信道传送{Cg,λ ,h(.),x}给用户Ui。

(6)传感器节点Sn检查T和Ei。传感器节点Sn在Tn时刻收到{DIDi, ,Ei,h(.),x}后,首先验证Tn -

,Ei,h(.),x}后,首先验证Tn - 是否不大于ΔT,如果满足执行后面步骤;否则拒绝用户的请求。然后再验证Ei是否等于h(DIDi ||Sn||x||

是否不大于ΔT,如果满足执行后面步骤;否则拒绝用户的请求。然后再验证Ei是否等于h(DIDi ||Sn||x|| )。如果等于,Sn发送{Sn}给用户Ui来回复用户的请求;否则拒绝用户的请求。

)。如果等于,Sn发送{Sn}给用户Ui来回复用户的请求;否则拒绝用户的请求。

2.5 交互认证阶段

用户收到{Cg,λ,h(.),x}和{Sn}以后,会执行如下步骤:

Ui检查Cg。用户首先验证Cg是否等于h(DIDi ||Sn||x||λ)。如果等于,用户和传感器使用Cg作为会话密钥进行通信;否则验证失败。

2.6 密码更改阶段

为了更改用户密码,用户插入智能卡后先输入原来的IDi和PWi来确认用户的身份,再输入新密码 。步骤如下:

。步骤如下:

(1)用户智能卡验证密码。用户智能卡计算PW是否等于h(PW B),如果相等,可以进行下面的步骤;否则拒绝修改密码。

B),如果相等,可以进行下面的步骤;否则拒绝修改密码。

(2)智能卡计算  ,

,

,并用PW*和

,并用PW*和 代替智能卡中的PW和Ni[13] 。

代替智能卡中的PW和Ni[13] 。

3 安全及性能分析

3.1 安全性分析

(1)抵抗重放攻击。在认证阶段,需要保证Tg-Ti≤ΔT和Tn - ≤ΔT,而ΔT是经过反复试验所得出的有效时间间隔,这可以很好保证网络免受攻击者的重放攻击。

≤ΔT,而ΔT是经过反复试验所得出的有效时间间隔,这可以很好保证网络免受攻击者的重放攻击。

(2)抵制内部攻击。一个有特权的内部攻击者能够截获用户Ui的不加处理的用户名和密码,并模仿用户来获取网络服务[14]。而本方案在注册阶段用PW=h(PWi B)来代替PWi放到安全通道传输。这种方法可以防止密钥被攻击者截获。所以,本方案可以抵御内部攻击。

B)来代替PWi放到安全通道传输。这种方法可以防止密钥被攻击者截获。所以,本方案可以抵御内部攻击。

(3)防止伪装攻击。用户若想

无线传感器网络 安全行动系数 交互频度 时间片 认证 节点信任度 201507 相关文章:

- 无线传感器网络在军事的应用(08-19)

- 基于超声波的定位系统设计(06-27)

- 基于RSSI测距信号衰减因子的WSN定位算法研究(07-27)

- 基于ZigBee的校园安全监控系统设计(07-28)

- 基于强度值递归测量机制的无线传感网节点定位算法研究(07-28)

- RSSI 室内节点定位系统设计(05-20)