专家支招:如何确保智能电表的安全性?

对智能电表的攻击类型大体可分为物理攻击(外部干扰、绕过中线、中线缺失等)、电气攻击(过/欠压、电路探测、ESD等)与软件和数据攻击(间谍软件插入、网络攻击 )。除了对电表的物理篡改外,由于电网已经互联,多数已知的漏洞都与通讯媒介和通讯协议有关。

针对物理篡改的解决方案包括使用磁力传感器(检测是否有强磁场,强磁场可影响当前变压器电表的读数)、倾斜传感器,可检测授权位置的电表是否被去除或出现物理篡改,在固件中使用篡改算法,帮助确保持续计费,还可以在电表外壳上安放防篡改开关,外壳打开时,可触发篡改通知。

自动计量系统包括软件、硬件、通信、客户关连的系统以及电表数据管理(MDM)软件。随着电表变得智能化和网络化,电表软件必须提供充分的安全功能,防止非法更改软件配置、已记录数据的读数以及校准数据的修改等。解决方案中需要纳入安全技术,确保通信通道安全并确保资产的物理安全,使智能电网更加安全和可靠。

安全通信协议

目前,电网中的各方使用的数据交换协议有多种。全球信息技术领域广泛使用传输控制协议 (TCP)/互联网协议 (IP)、超文本传输协议 (HTTP)和文件传输协议 (FTP) 等。由于传输的数据很容易被黑客窃取,所以这些数据不十分安全且容易遭受攻击。对于电网或智能电表,必须用互联网协议安全性(IPSec)、安全套接字层(SSL)、 传输层安全(TLS)及安全外壳(SSH)等协议取代非安全协议。IPSec 采用加密技术保证专用网络之间的通讯方的数据保密、完整性及真实性。

控制和命令用的高级别安全性

AES等对称密钥密码系统适用于批量数据,但安全级别不高。非对称密钥密码系统如椭圆曲线数字签名算法(ECDSA),适用于加密远程断开/连接实时电价更改等控制/命令。这就确保了控制电网设备的命令是高度真实性。基于椭圆曲线加密技术 (ECC)的密钥交换提供高级别的安全性。Zigbee®等无线网络可采用ECC 提供数字证书,以交换智能电网生态系统内ZigBee节点/设备之间的信息。

加密技术

注:几乎所有安全协议要求一项或多项加密技术来加密数据。128 位AES 密码广泛应用于智能电表应用,并用于单个电表与电表数据采集设备之间的通信。由于数据已被加密,因此可以防止被窃取。

加密算法的密钥生成和存储

几乎所有的安全密码和密码密钥都依赖随机播种。使用一个伪随机数生成密钥会导致伪安全性。美国国家标准与技术研究院(NIST)采用文件传输协议 140-2 合规随机数发生器,以确保高安全性。建议使用硬件而非软件生成随机数,并在出现破解事件时删除密钥。

调试端口操纵

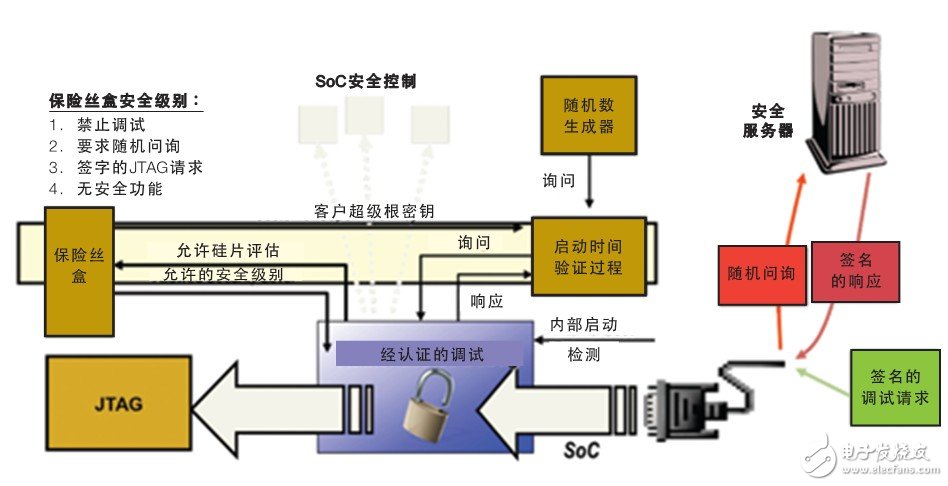

调试端口操纵是黑客执行未经授权的程序代码的方式之一,并可在特权模式下控制安全应用程序和运行代码。调试端口如IEEE® 标准1149.1(也称为JTAG)为黑客提供了各种可破坏系统安全机制并控制操作系统所需要的手段。必须严格禁止未经授权的使用,以正确保护系统安全。但是,在平台的初步实验开发、生产测试和软件调式阶段,必须提供调试端口。为了防止调试端口操纵,同时允许接入生产测试和软件调试功能,SoC可集成一个调试端口访问调节器,可提供由4个保险丝模式所表示的四个不同的保护级别。

安全调试和客户端/服务器认证

只有取得身份认证密钥才可访问。

图:安全调试和客户机/服务器认证

注:客户端/服务器认证的安全性较高,且需要服务器认证才能允许调试访问。

飞思卡尔提供一系列32 位微控制器和微处理器(基于Kinetis系列ARM® Cortex™-M4内核的微控制器和基于Power Architecture®的微处理器),可支持本文所述的安全特性。要通过磁场检测和倾斜感应确保物理安全,还需要提供加速度计和磁力计。

在某些情况下,有必要解决需要单独的安全设备的要求,飞思卡尔合作伙伴Inside Secure提供称为VaultIC的安全芯片,支持FIPS140-2 3级且EAL4+就绪,其特性如下:阻止篡改、安全密钥和证书存储、机载密钥生成、安全实现标准算法 (即AES, ECC)、安全功能(相互认证、确认/生成证书、加密/解密、真正的随机

- 智能电表之自动抄表主流方案盘点(02-28)

- 如何设计一款“合格”的智能电表?(09-10)

- 瑞萨智能电表(单相)参考方案(02-26)

- 瑞萨半导体单相智能电表解决方案(03-08)

- 基于第二代NB-PLC调制解调平台的MC-10260A方案(02-26)

- 瑞萨低功耗的MCU、更安全、更丰富的外围器件的智能电表解决方案(03-08)