全光网络中攻击的检测与定位

1 引 言

全光网络(AON)是指在网络中信号不需电/光和光/电转换,传输和交换过程中始终以光的形式存在。由于节点的交换使用大容量和高度灵活的波长上/下光分插复用器(OADM)和光交叉连接设备(OXC),进而实现透明传输,一旦商用将极大提高传输速率和网络容量。然而,与现有电/光/电网络和传统电网络相比,易受恶意攻击,其安全问题更应该被引起重视,具体原因如下:

(1)攻击者更易接近光器件,网络易攻击性高。例如,通过微弯光纤注入某一波长的攻击光信号或利用其辐射出的光信号可进行窃听,用光纤夹持器加以改进或光泄漏检测器就能实现上述功能;

(2)光网络的物理结构为攻击提供了机会。例如,在网络远端注入攻击信号,在传输过程中可影响整个网络;

(3)某些光技术恰成漏洞被攻击所利用。例如,光开关中的串扰水平引起的一部分泄漏信号,这对于正常信号不会造成危害,但当攻击者注入强干扰信号时,足以让攻击者检测到它的存在,很有可能从流量中恢复出一部分数据。

本文的目标是研究攻击的类型和方法,介绍全光网中易受攻击的器件,探讨几种有效的攻击的检测方法和定位算法。

2 攻击的类型和方法

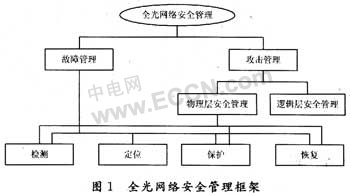

从应对攻击角度出发,提出全光网络安全管理框架,如图1所示。

2.1 攻击的类型

攻击是指人为的恶意破坏。攻击大致有六类:通信流量分析、窃听、数据延迟、服务拒绝、QoS下降和欺骗。通信分析和窃听有相似特性;光网络没有光存储器,不会受到数据延迟攻击;欺骗可以用加密来防止;服务拒绝是QoS下降的极限结果,两者统称为服务破坏。从物理层看,全光网络中主要考虑的攻击有两类:窃听与通信流量分析和服务破坏。

2.2 攻击的方法

为实现上述两种攻击,攻击者必须设计攻击方法,原则是:易于实现和效果明显。常见的攻击方法有四种:带内干扰攻击、带外干扰攻击、窃听和断纤。

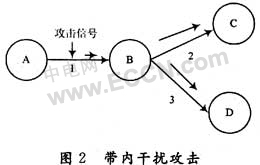

带内干扰攻击是注入一个光信号专门来降低接收机正确解译数据的能力,它不但破坏攻击源所在链路上的信号,而且也影响与该链路节点相连的其他链路上的信号质量,如图2所示。这是信号不需再生而直接在链路中传播造成的。

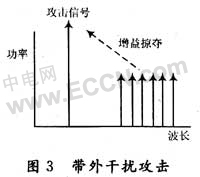

带外干扰攻击是利用器件的泄漏或交叉调制效应降低信号能量,攻击者注入一个与通信波段不同波长但又在放大器放大带宽内的信号,攻击信号就会掠夺其他信号的增益,如图3所示。

窃听是攻击者监听从邻近信道泄漏的串扰来获得有关邻近信号的信息。

断纤就是认为切断光缆的攻击。

3 易受攻击的器件

全光网络中易受攻击的器件主要包括:光纤、发送器、接收器、(解)复用器、光交叉连接设备(OXC)、光滤波器、光开关、耦合器、光放大器等。

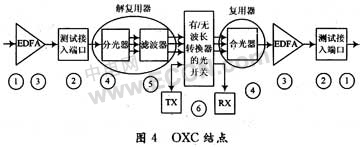

下面以OXC结点为例,分析易受攻击的光器件,将攻击点编号,如图4所示。

攻击点1--光纤 光纤的易接近性以及其自身的串扰、非线性、弯曲辐射特性为断纤和窃听攻击提供了机会。

攻击点2--测试接入端口 用于测试或需要时方便连接的测试接入端口却成为攻击者利用的对象:可用于窃听,还可以在端口处人为改变传输信号的功率、偏振等指标,信号再通过对这些指标比较敏感的器件时(比如放大器对偏振较敏感),服务质量就会降低。

攻击点3--EDFA EDFA存在两个不容忽视的问题:增益竞争和增益谱不平坦。如果增益谱不平坦,即使每个波道光功率相等,通过EDFA,输出的光功率也会出现波动起伏现象,再通过下一级EDFA时将产生更加严重的增益竞争,使得光信噪比下降,因此攻击者可采用带外干扰攻击降低或破坏通信质量。

攻击点4--分光器/合光器 解复用器是由一个分光器和一个滤波器组成。它所面临的危险与滤波器的易攻击性相同。

攻击点5--滤波器 在全光网络中,各个波道间隔非常小,而滤波器的带宽要求非常窄,但又必须满足通带平坦和边带陡峭条件,否则,相邻波道信号就会发生串扰,为非授权侵入提供机会,此种攻击很难检测和定位。

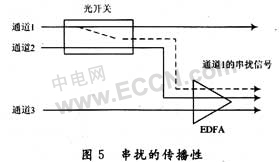

攻击点6--光开关 若光开关行性能不理想,会导致串扰,且具有传播性,一阶串扰引起二阶串扰,再引起三阶串扰等,如图5所示。合法用户间也可能存在串扰,可怕的是,一旦攻击者发送恶意攻击信号,将产生严重的带内干扰,同时也能通过串扰窃听。

4 攻击的检测方法

4.1 现有的检测方法

常用的攻击检测方法有:宽带功率检测法、光谱分析法、监控信号分析法、光时域反射法,它们能初步检测出带内干扰攻击、带外干扰攻击、窃听和断纤。

宽带功率检测法是测量光信号在较大谱宽内的功率并与期望值比较来检测攻击的方法。需要时间长,且测到较小的功率变化不一定是攻击所致(可能是器件老化,光纤修补等)。

光谱分析法是用光谱分析仪测量光信号的频谱的变化来检测的攻击方法。但同样比较取样平均和统计平均,需要时间长,反应慢,而且对不改变光谱形状的攻击则无法检测。

监控信号分析法是利用传送监控信号来检测传输中断,但监控信号并不能完全代表通信信息的质量,而且对通信信号质量有影响。

光时域反射法是用OTDR监控信号和分析监控信号的反射信号来检测的攻击方法。然而,只要有不大于1%光泄漏,OTDR无法检测到这种攻击。

鉴于它们的局限性,提出了两种新的检测方法。