BlueBorne:危及每台联网设备的新蓝牙漏洞组合

物联网网络安全公司 Armis,已经在包括 Android、Windows、Linux 和 iOS 在内的几个操作系统中发现实施于蓝牙的八个漏洞,成功利用这些漏洞,黑客就能完全控制设备。事实上,这些是近几年在蓝牙中发现的最严重漏洞,并且其具有经由空中接口传播的能力,这点也令人倍感担忧。此类漏洞被称为"BlueBorne 漏洞"。

移动设备上的空中传播攻击可追源于 Cabir 蠕虫病毒,其攻击也给蓝牙恶意软件概念提供了初次证明,证实其可快速广泛传播,甚至可以穿透封闭式空中间隙网络。

BlueBorne 漏洞源自一个复杂协议,此协议连同两个关于蓝牙的常见误解,被研究界抛弃和忽视多年之久。第一误解是蓝牙无法进行空中拦截,第二误解是蓝牙始终需要某种用户交互。BlueBorne 漏洞证明这两种假设都是错误的,因为只要开启设备上的蓝牙,设备就极易受到攻击。

然而,需要着重了解的是此漏洞组合的真正严重程度。其影响令人心惊;实际上,任何具有蓝牙接口的设备都容易受到 BlueBorne 漏洞组合中至少一种漏洞的影响。自发现 BlueBorne 以来,所有操作系统制造商都发布了针对此漏洞进行补救的补丁程序,而对于 iOS 系统,此类漏洞仅影响 iOS 10 之前的版本。2017 年 9 月 9 日,Google 发布了适用于 Android 用户的安全更新。

Check Point SandBlast Mobile 可以通过帮助验证您网络上的移动设备是否装有最新的操作系统版本以及安全补丁程序,从而保护移动设备(iOS 和 Android)免遭此威胁。

此外在设备检测时,SandBlast Mobile 会检测针对 Android 蓝牙堆栈的任何主动漏洞攻击,为您提供额外的保护层。

确保您受到保护的方法如下:

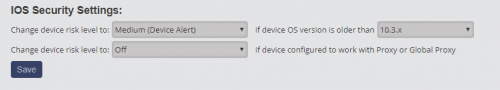

在 Settings->Policy Settings->Device 中,更改以下配置:

iOS:

Android:

- 美洲智能电网联网设备市场仍将持续增长(07-18)

- 一文看懂英特尔至强处理器产品线,到底有啥猫腻(06-27)

- 德国研究团队即将推出面向工业4.0和联网设备的安全解决方案(02-21)

- ARM推动物联网设备生态链创新(06-03)

- MIPS:实现新一代联网设备(07-22)

- Vishay推出超小型SMD石英晶振XT23和XT35(07-13)