IPv6的接入层安全技术

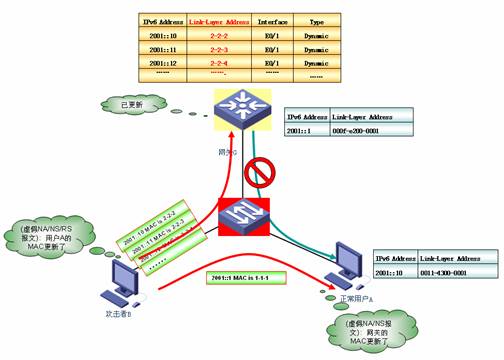

图1 RS/NS/NA仿冒攻击示意图

如图1所示,攻击者能够伪造NS/NA报文,发送给网关或受害主机,通过这种方式来对网关上受害主机的MAC地址或受害主机上的特定的MAC地址进行修改,造成了受害用户无法接收到正常的数据报文。

另外,攻击者B能够利用虚假的NA/RS/NS报文,对正常用户及网关中的ND缓存进行改写,造成正常用户之间无法互访及网关无法向正确的用户专发报文等一系列的网络故障。

2) DAD攻击当受害主机进行DAD查询的时候,攻击者通过NS或NA报文进行干扰,使得受害主机的DAD过程失败,无法获取到IP地址,这种攻击的概率和NS/NA的欺骗攻击相比,相对较少。

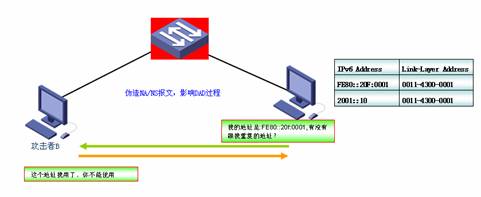

图2 DAD攻击示意图

如图2所示,在受害者进行DAD检测时,攻击者可以伪造NS报文,与受害者产生冲突,也可以伪造NA报文,应答受害者的NS报文。这两种情况,受害主机都无法获取地址,进行正常的网络通信。

3) RA攻击RA能够携带很多网络配置信息,包括默认路由器,网络前缀列表,是否使用DHCP服务器进行有状态地址分配等网络配置的关键信息。如果受害者接收了虚假的RA信息,会造成网络配置错误,从而引发欺骗攻击。

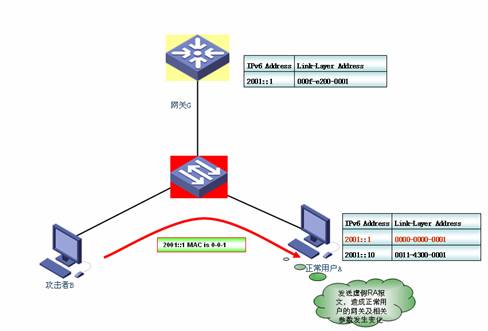

图3 RA攻击示意图

如图3所示,攻击者发送伪造的RA报文,其中可以造成多种攻击:

伪造不存在的前缀,修改受害主机的路由表。

伪造网关的MAC及lifetime,造成受害主机的默认网关改变。

伪造DHCP服务器,同时伪造RA中的M bit,造成受害主机使用DHCP服务器分配到虚假的地址。

4) 针对网关的泛洪攻击通过发送大量的NS/RS报文,造成网关的表项溢出。

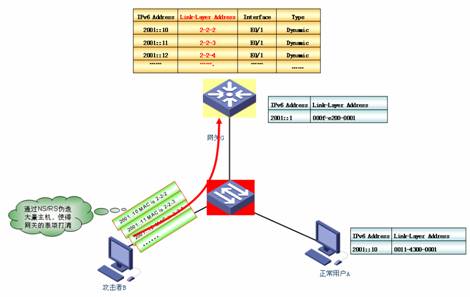

图4 泛洪攻击示意图

攻击者通过伪造大量的NS/RS报文,发送给网关,使得网关的表项溢出,造成网关无法提供正常的服务。

3. ND防攻击解决方案

通过对上述的ND攻击类型的介绍分析,我们可以发现当前ND攻击防御的关键所在:如何获取到合法用户和网关的IPv6地址-MAC对应关系,并如何利用该对应关系对ND报文进行检查,过滤掉非法ND报文。针对该类攻击,H3C公司解决这一关键问题的思路是,通过自动的ND 监控模式、DHCP监控模式与手工配置的方式,获取到合法用户的IP-MAC对应关系。再配合RA trust与DHCP trust对RA报文与DHCP报文进行限制,从而解决不同环境下的ND防攻击问题。

同时,为了避免网关的ND表项被异常的ND报文打满溢出造成DoS攻击,在网关上能够针对端口配置最大的ND表项学习数量,缓解此类攻击。

1) 信任表项与ND Detection从前文的描述,我们知道,在局域网中ARP或ND攻击的根本原因是无法对所交互的ARP或ND报文进行验证,从而无法得知正确的用户IP、MAC、端口的绑定信息,所以无法对异常的ND报文进行过滤,使得网络中可能发生ARP/ND攻击。

通过ND snooping、DHCP snooping、手工配置等手段在接入层交换机上建立的一张IP、MAC、Port的可信表项,获取可靠的用户IP地址与MAC地址的对应关系。通过这张表项,结合ND Detection技术,对异常的ND报文进行过滤,达到防止ND攻击的效果。

ND snooping与DHCP snooping是一种动态获取用户IP、MAC、Port对应关系的技术,

ND snooping:ND协议报文的交互过程在上文已经进行了描述,在ND snooping中,监听ND协议的DAD交互过程,获取用户的IP、MAC、Port的对应关系。

DHCP snooping:通过监听DHCP的交互过程,获得用户的IP、MAC、Port的绑定表项。

手工绑定表项:手工绑定是一种常用的技术,在一些规模不大的网络中,或者对安全性要求较高且不经常变化的网络中,使用手工绑定来建立可信表项。

在建立了绑定表项之后,能够保证一个已经获取了IP地址的用户只能使用已获取的地址进行通信,过滤掉所有的不在绑定表项中的IPv6的非法用户发送的IP报文。

ND Detection通过结合已经建立的绑定表项,这个绑定表项可以是使用ND snooping,DHCP snooping,手工来进行配置的,通过比较已经获取到的可信表项中的IP与MAC地址,对ND报文进行过滤,丢弃异常的报文。相比单纯使用ACL进行的用户绑定,ND Detection技术结合绑定表项对ND报文进行过滤,能够更好的防御ND攻击。

2) RA Trust与DHCP TrustRA Trust与DHCP Trust的功能不同,但是思路是相同的,管理员可以在相应的连接DHCP服务器或网关的接口上进行配置,通过手工指定连接DHCP服务器与连接发送RA的设备的接口(通常是网关),能够避免网络中DHCP报文与RA报文的任意发送。当进行了RA Trust与DHCP Trust后,DHCP的服务器端报文与RA报文只能从配置了TRUST的端口进入,避免了DHCP服务器欺骗与RA攻击,提升了局域网安全性。

3) 限制接口学习ND表项的最大数目当指定接口下的ND snooping表项达到允许学习的最大数目后,将不允许新增动态学习表项,以保证当一个接口所接入的某一台主机发起ND攻击时不会导致整个设备的ND Snooping表资源都被耗尽。

4. ND协议安全功能总结

H3C的ND防攻击技术,通过在网络设备学习可信的用户接入表项,同时配合ND Detection技术,对非法报文进行过滤,提高了用户侧ND报文的可信性及安全性,防止网络出现地址欺骗及DAD造成的攻击。配合DHCP Trust与RA Trust功能,禁止非法的DHCP报文与RA报文发送,防止了针对RA的攻击。通过限制ND snooping表项的学习数量,避免的对设备的DoS攻击。通过提供了一套完整的ND防攻击解决方案,提高了用户接入层的ND安全水平。

- IPv6 3G应用分析(01-05)

- 基于SOCKS地IPv4向IPv6过渡技术(01-08)

- 移动IPv6路由关键技术及其优化(01-08)

- 吴建平:建设IPv6切莫重“养鸡”轻“生蛋”(01-19)

- IPv6研发与应用(01-24)

- 刘东谈IPv6标准化(01-24)