DIY服务器硬盘RAID选用

性和可用性。

RAID1磁盘的写速度可能下降1/4左右,读取速度比单盘可能提高1/4 左右,因为RAID1读取时,系统会同时从两个盘上搜索,把先读取到的数据传输回来。

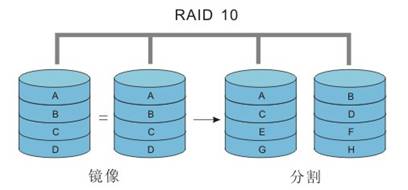

RAID 1+0(也被称为RAID 10)

虽然RAID 1也可以获得少许的性能提升,但是相对RAID 0来说恐怕是微不足道了。因此,在性能和安全兼顾的情况下,就出现了RAID 1+0。RAID 1+0至少使用4个磁盘,这样,RAID 1+0在理论上同时保证了RAID 0的性能和RAID 1的安全性,代价是比RAID 0或1再多一倍的磁盘数量。其工作原理如图3所示。RAID 10是建立在RAID 0和RAID 1基础上的,具体的组合结构看图:

图3 RAID 1+0工作原理图示

从中可以看出,RAID 1在这里就是一个冗余的备份阵列,而RAID 0则负责数据的读写阵列。其实,图3只是一种RAID 10方式,更多的情况是从主通路分出两路(以4个磁盘时为例),做Striping操作,即把数据分割,而这分出来的每一路则再分两路,做Mirroring操作,即互做镜像。这就是RAID 10名字的来历(也因此被很多人称为RAID 0+1)。

由于利用了RAID 0较高的读写效率和RAID 1较高的数据保护、恢复能力,使RAID 10成为了一种性价比较高的等级,目前几乎所有的RAID控制卡都支持这一等级。但是,RAID 10对存储容量的利用率和RAID 1一样低,只有50%,读写速度增加是单盘的一倍。下面就让我们总结一下它的特点:

拥有RAID 1 数据保护及容错能力,具有RAID 0比较高的I/O带宽,容错处理的系统和单独的镜像基本上一样。对在RAID 1基础上提高性能,RAID10 它就是完美的解决方案。适用于数据库服务器等需要高性能、高容错而对容量要求不大的场合上。

由于存储容量的利用率较低,成本昂贵造成非常有限的扩展性。并且所有磁盘必须并行存取,工作使用磁轨的持续性能被减弱。

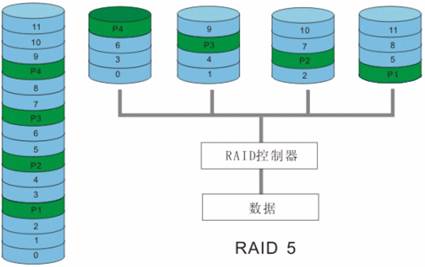

RAID 5

RAID 5 是一种存储性能、数据安全和存储成本兼顾的方案,它使用的是Disk Striping(硬盘分割)技术,RAID 5不是利用镜像而是利用分散奇偶校验冗余数据。RAID 5可以理解为是RAID 0和RAID 1的折衷方案,RAID 5可以为系统提供数据安全保障,但保障程度要比Mirror(镜像)低而磁盘空间利用率要比Mirror高。

如上图所示,四个硬盘组成的RAID 5采用数据分块并行传送的方法,但是它在数据分块之后需计算它们的奇偶校验和。数据存储方式为: P4为磁盘1的数据0,数据3和数据6的奇偶校验信息,其它以此类推;P3为磁盘2的数据1,数据4和数据9的奇偶校验信息;P2为磁盘3的数据2,数据7和数据10的奇偶校验信息;P1为磁盘4的数据5,数据8和数据11的奇偶校验信息。由图中可以看出,RAID 5不对存储的数据进行备份,而是把数据和相对应的奇偶校验信息存储到组成RAID5的各个磁盘上,并且奇偶校验信息和相对应的数据分别存储于不同的磁盘上。

RAID 5具有和RAID 0相近似的数据读取速度,只是多了一个奇偶校验信息,写入数据的速度比对单个磁盘进行写入操作稍慢。同时由于多个数据对应一个奇偶校验信息,RAID 5的磁盘空间利用率要比RAID 1高,存储成本相对较低。RAID5是采用奇偶校验的方法维护数据,这些奇偶校验的信息只占用一块磁盘的容量,所以RAID5的实际容量相当于阵列中的磁盘数减1,数据读写速度等于单盘的速度×盘数,具有相对较好的综合性能。

RAID 5E(RAID 5 Enhencement)是在 RAID 5级别基础上的改进,与RAID 5类似,数据的校验信息均匀分布在各硬盘上,但是在每个硬盘上都保留了一部分未使用的空间,这部分空间没有进行条带化,最多允许两块物理硬盘出现故障。看起来,RAID 5E和RAID 5加一块热备盘好象差不多,其实由于RAID 5E是把数据分布在所有的硬盘上,性能会与RAID5 加一块热备盘要好。当一块硬盘出现故障时,有故障硬盘上的数据会被压缩到其它硬盘上未使用的空间,逻辑盘保持RAID 5级别。

RAID 5E RAID 5EE

与RAID 5E相比,RAID 5EE的数据分布更有效率,每个硬盘的一部分空间被用作分布的热备盘,它们是阵列的一部分,当阵列中一个物理硬盘出现故障时,数据重建的速度会更快。

综上所述,RAID 总体来说有以下作用:

增强了速度 ,服务器可以在同一时间从多个磁盘上读取数据。

提升I/O每秒的数量,增加可用运用时间,減少维护。

增加资料安全性及稳定性, 大量资料快速及简易管理。

扩容了存储能力,多个磁盘组成更大的空间提供给服务器使用。

可高效恢复磁盘,RAID提供了相当高的数据冗余功能,我们可以保证数据的完整无缺。

2、 软

- 基于混合TCP-UDP的HTTP协议实现方法(01-10)

- NGN在固网智能化改造中的引入与发展(01-09)

- 黑客实例讲解木马的分析方法! (01-16)

- 介绍几款黑客常用工具使用方法(01-23)

- NEC服务器应用于大学邮件系统(02-08)

- x86服务器虚拟化在数据中心遇到的8个问题(02-19)