5G的网络安全问题

面协议绝大部分预定义于设备中,只预留了少量的几个参数可修改、调整。

而SDN将控制面从设备分离,并抽取出来,通过编程化的外部控制器来实现如同交通调度枢纽般的对网络交通状况进行动态调整,这同样为黑客利用漏洞攻击提供了机会。

黑客如何发起SDN控制器漏洞攻击呢?

假设SDN控制器中代码有BUG,没有禁用外部实体接入,黑客就可以利用北向API发起XXE攻击,进而窃取敏感数据或远程代码执行。

对于漏洞攻击的防范主要还是实时监控、定期扫描、勤更新、堵端口等,尤其注意接入控制和API接口安全。

4. 旁路攻击

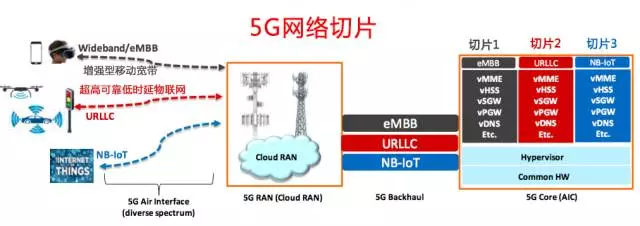

5G网络需采用网络切片技术来应对不同的应用场景,最典型的切片是:大规模物联网、关键任务型物联网和增强型移动宽带三大切片。

网络切片是指共享网络物理资源,由Hypervisor管理和控制为不同应用场景切出多个逻辑上独立的虚拟网络。

由于同一张物理网络共存多个"切片",容易遭受来自黑客的旁路攻击。

黑客如何对5G切片网络发起旁路攻击呢?

未来的5G切片可能不仅仅是以上三大典型切片,其包括多个为特定服务定制的网络切片,甚至是虚拟运营商自己定义切片,不同的切片对网络可靠性和安全性要求不尽相同,黑客就可能通过了解"切片1"中的虚拟机中的代码运行规律来推断出"切片2"中的运行于同一物理资源之上的虚拟机的代码运行规律,从而发起向"切片2"的网络攻击。

这种攻击方式通常采用旁路攻击。所谓旁路攻击,在密码学中指绕过对加密算法的繁琐分析,利用密码算法的硬件实现的运算中泄露的信息,如执行时间、功耗、电磁辐射等,结合统计理论快速的破解密码系统。

比如时序攻击,黑客通过分析加密算法的时间执行来推导出密匙。

所以,5G切片需部署慎密的隔离机制,尤其是虚拟机之间的隔离。

从另一个角度看,虚拟机的隔离机制也非常重要。

由于未来的5G网络是分布式的,除了核心云,还有分布于基站、接入机房的边缘数据中心,虚拟机遍布网络。这些虚拟机经常被实例化,一旦受到攻击,病毒就可能从一个虚拟机传播到另一个,或从一个主机上的虚拟机传播到其它主机上,最终蔓延整个网络。

因此,每一个切片网络下的虚拟机可能都要做到被单独监视和保护。

相对于传统2/3/4G的安全机制,很明显,5G安全机制更加细化。

总之,对于5G而言,传统2/3/4G网络那套安全机制是行不通,和5G网络重构一样,5G网络的安全机制也是一次前所未有的颠覆:我们不但要防止网络攻击,还要时刻做最坏的打算,不断假设网络如果遭受攻击应该采取怎样的措施,且能快速应对。

以上内容主要讨论了虚拟化后5G网络面临的安全问题,尽管很重要,但并不是5G安全的全部,事实上,我们认为,5G安全机制是一次CT和IT领域的融合,范围广,复杂度高。

墨迹了这么久,那么5G到底安全吗?

对不起,这个问题我们真回答不了,但是,我们始终相信,不管2/3/4G,还是5G,移动蜂窝网络的安全性永远是No.1。

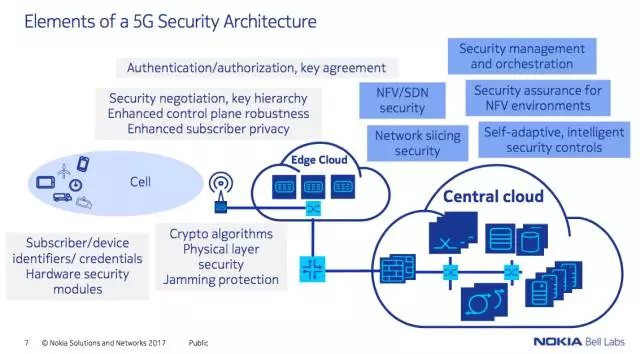

目前,3GPP工作组SA3负责5G网络安全构架,其关注的领域如下:

5G第一阶段的安全构架将于2018年3月完成,届时可查阅技术规范TS33.501。

最后,再上一张来自诺基亚贝尔实验室的5G安全架构图...

好了,这就是我们所了解的关于5G安全那些事,不详之处,欢迎补充。

参考资料:

Securing 5G Mobile Networks Built on Distributed Telco Clouds,Peter Schneider, Nokia Bell Labs

Security Challenges and Opportunities in SDN/NFV and 5G Networks,Ashutosh Dutta, Ph.D.,AT&T

The Road to 5G,Dr. Anand R. Prasad, NEC Corporation

- 射频识别(RFID)技木在食品安全管理的应用及发展对策(03-12)

- 解析对云计算的十大误解(06-30)

- 扩展频谱保证了无线通信的安全(05-16)

- 实用的NFC电子钱包解决方案(02-25)

- 让安全重新定义物联网产品设计(09-30)

- 如何保护无线系统(09-16)