发电厂电力信息安全综合防护探讨

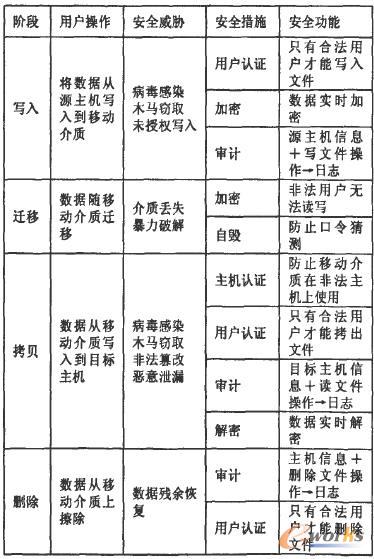

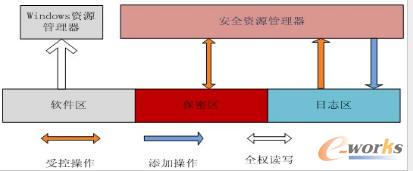

题。 (四)信息人员在电力企业中地位待遇偏低问题 由于信息系统在电力系统中为辅助地位,信息人员在电力企业中的地位偏低,导致工作积极性与主观能动性相对较低,人员流动也比较大,从长远来看这样的情况对提高工业控制系统的安全等级,确保安全生产是不利的。建议可将信息人员归类为生产人员,并定期培训,使其熟悉生产控制系统控制流程,增加信息人员待遇,提高信息人员的积极性,做好控制系统安全防护工作。 五、对应措施与建议 针对Stuxnet攻击暴露出的工业控制系统安全缺陷,本人根据工作六年以来的经验提出了下列应对方法供大家参考。 (一)病毒防护问题 对于采用Windows系统的工作站,可安装国产杀毒软件(必须取消自动扫描与自动升级功能),拔除光驱及USB接口跳线,利用负荷低谷时段临时退出工作站,手动安装杀毒软件升级包并进行病毒查杀。病毒库升级及病毒查杀完毕后将USB接口跳线拔出以防止非授权使用。UNIX工作站也可采用UNIX版本杀毒软件进行病毒防护,注意事项同Windows工作站。服务器建议不要安装杀毒软件,安全防护方面则需要监控系统厂家对内核进行修改,只与授权设备进行专用规约通信。 (二)强化维护终端管理 第一,设备维护终端往往保存在班组级,由于使用人员网络安全意识参差不齐,存在着维护终端联网使用可能。因此需要强化保管人员安全意识,并在维护终端上安装网络行为规范软件,一旦发现接入互联网络,管理中心将强制该电脑关机并立即报警通知系统管理员,核实后将根据集团公司网络管理相关规定对保管人进行处罚。 第二、严禁厂家维护人员使用厂家自带维护终端进行设备检查与维护,必须使用本厂维护终端与程序备份进行编程与设备检查,防止病毒侵入。 (三)淘汰更换基于蓝牙与GSM通信技术工业控制设备 基于蓝牙技术与GSM等无线通信技术现被广泛用于电力系统的数据采集与控制设备中,由于此两种技术均存在保密性差,易受干扰的缺陷,建议淘汰蓝牙/GSM传感器或控制器或进行重新开发,使用保密性较好的CDMA技术并为无线传感器通信增加安全机制。 (四)配置专用安全U盘并加强可移动存储设备管理 U盘体积小、容量大、便于携带、使用便利,但存在着无法限制介质使用范围,易出现在不同的安全区域混用的情况。在摆渡攻击技术出现后,已出现大量针对U盘的病毒,而且工业控制内网病毒库升级受限,工业控制系统的物理隔离网络被病毒攻击的安全风险性较高。因此,为了有效的防护移动介质上的数据可采用安全U盘技术,将U盘的使用分为写入、迁移、拷贝和删除四个阶段,进行分段防护。可大大提高U盘的数据安全性,阶段防护策略详情见表1。 表1 江南信安公司安全U盘防护策略 工业控制系统的所有数据传输必须使用安全U盘进行,该U盘在部署区外未经授权的工作站上无法使用,可以有效避免不同安全区域混用。安全U盘可提供多个分区,如图1所示。除引导区外,其余分区均不为操作系统所见。其中: 引导区:加载安全资源管理器,该区设置为只读,防止病毒或木马感染。 保密区:该区数据进行高强度加密存储,只提供数据存放功能。对于保密区的数据,采用了专用的文件系统设计,Windows系统即使能够访问到该区,也不能识别出文件的格式。通过这种软硬件结合的设计方式,达到了防止目前流行的木马病毒的攻击,可以有效保护数据传输安全。 日志区:采用Append-Only文件系统,对所有访问本设备的操作形成日志。 图1 安全U盘存储区构造图 (五)恢复传统模拟屏功能,提供设备状态对比 由于计算机技术的进步,很多电厂取消了模拟显示屏,而伊朗Stuxnet病毒袭击案例告诉我们,使用多种监视手段是很有必要的,可以及时发现计算机监控系统中毒后病毒的伪造数据上送行为。因此建议有条件电厂恢复采用独立变送器的模拟显示屏。 (六)开展网络安全联合检查 由于目前电力行业内暂无工业控制系统安全防御的团队,因此建议由上级部门牵头联合公安部网络安全专业机构对电力系统内各厂站进行网络安全联合检查,查找安全防御漏洞,培养电力行业网络安全防护专业队伍,并制定类似NERC CIPs的网络安全防御标准。 六、结语 Stuxnet对工业控制系统的成功攻击标志着计算机安全技术进入了“基础设施防御时代”。它对电力系统目前采用的生产控制系统管理与网络安全管理独立分离的管理模式提出了挑战,对此我们必须从整合资源、服从规范、强化管理三个方面狠下功夫,三管齐下,提高全员的信息安全防护意识,打造工业控制系统网络防御金盾,为电力系统安全生产保驾护航。

Stuxnet病毒安全防护共性漏洞应对措 相关文章:

- Windows CE 进程、线程和内存管理(11-09)

- RedHatLinux新手入门教程(5)(11-12)

- uClinux介绍(11-09)

- openwebmailV1.60安装教学(11-12)

- Linux嵌入式系统开发平台选型探讨(11-09)

- Windows CE 进程、线程和内存管理(二)(11-09)