基于RFID技术的无线 Key 模型

1引言

随着电子商务和网上银行的普遍应用,USBKey的安全使用成为日益关注的问题。在公司、银行、交易所等一些公共场所,如果用户临时有事暂时离开而又忘记拔掉USBKey,这时非法者就有可能趁虚而入,窃取用户隐私或者利用存储在USBKey中的证书进行网上非法交易,给用户造成隐私泄漏和金钱损失。所以,有必要设计一种用户可以随身携带的USBKey来解决这方面的安全问题。这样既能方便用户,而且更加安全。本文正是在这种问题背景下设计了一种基于RFID技术的无线Key模型,并对其安全性进行了分析。

2RFID安全性分析

RFID系统主要包括:电子标签(Tag)、读卡器(Reader)和微型天线(Antenna)。由于集成(1)(2)的RFID系统实际上是一个计算机网络应用系统,因此安全问题类似于计算机和网络的安全问题。一般地,RFID的安全威胁除了与计算机网络有相同之处外,还包括标签数据、通信链路和阅读器协议三种类型的安全威胁(3)。标签数据的安全威胁表现为非法用户可以利用合法的阅读器或者自构一个阅读器,直接与标签进行通信,造成标签内数据泄露;通信链路上的安全威胁主要表现在黑客非法截取通信数据、非法用户通过发射干扰信号来堵塞通信链路、利用冒名顶替标签向阅读器发送数据以及发射特定电磁波破坏标签等方面;阅读器协议安全威胁是指在阅读器中,除中间件(4)被用来完成数据的遴选、时间过滤和管理之外,只能提供用户业务接口,而不能提供能让用户自行提升安全性能的接口。

由此可见,如何解决RFID技术的安全缺陷成为其能否得到更大程度应用的关键。而本文正是利用USBKey的操作安全性提出了一个将RFID技术与USBKey相结合的模型。

3无线Key模型设计

3.1模型设计

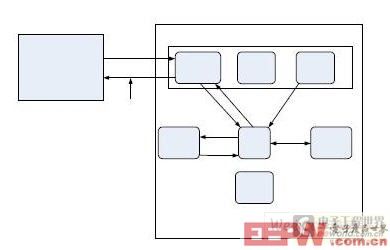

无线Key的功能实现需要用户机终端、读卡器、无线Key等硬件,其中标签内嵌在无线Key内。其模型设计如图1所示:

图1基于RFID技术的无线Key模型

无线Key由用户随身携带,其硬件构成如上图所示。其中ROM单元存放的是标签的ID号。COS即芯片操作系统,是无线Key的核心,它主要实现控制无线Key和外界的信息交换,管理存储器单元并在无线Key内部完成各种命令的处理等功能。无线Key的认证过程主要分为两个步骤:第一步:利用RFID技术实现标签与读卡器之间的双向认证;第二步:在标签与读卡器进行双向认证无误后,用户机终端提示用户输入PIN码,进行主机对用户身份的认证。

3.2协议设计

这里,假设读卡器和用户机终端数据库的通信是在一条安全可靠的有连接信道上进行而读卡器和无线Key之间的通信是不安全的。并且在用户机终端和无线Key的RAM中已经存储了读卡器和无线Key双方的证书。协议描述过程(6)(7)如下:

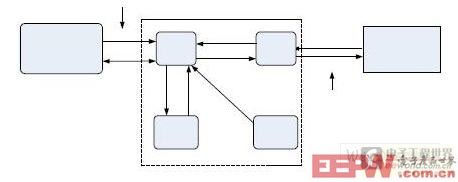

⑴当带有标签的无线Key进入到读卡器的作用范围内时,读卡器会向应答器发送请求。⑵应答器产生响应,并由无线Key的COS执行一系列操作:先由随机数发生器产生随机数R1并存储到RAM单元,然后取出RAM单元中存储的读卡器的证书Certreader,在加/解密逻辑单元中利用读卡器证书里的公钥KUB对随机数R1进行加密。最后通过应答器再发送给读卡器,如图2所示:

图2应答器响应并利用KUB发送R1

图3发送Token1给无线Key ⑷应答器收到后,COS从RAM单元中取出读卡器和无线Key的证书,交由加解密逻辑单元完成解密和验证读卡器的过程:首先用无线Key的私钥KRA进行解密,接着利用读卡器的公钥KUB进行验证,得到R1和R2并存储R2,将通过解密得到的R1与第⑵步中存储的R1进行比较看是否一致。如果没有改变,则进行下步操作。否则标签进入休眠状态。⑸无线Key端的随机

- Abatec研究人员利用RFID技术来跟踪滑雪者动作(03-17)

- 低功耗蓝牙技术逼近RFID(03-30)

- 射频识别(RFID)技木在食品安全管理的应用及发展对策(03-12)

- 英国洗涤店使用RFID技术,管理在洗物品(05-17)

- 基于MIS和RFID技术的巡检系统(12-02)

- RFID技术智能交通信息化的四大应用(05-08)