扩展了信任与隐私的ABAC模型研究

问控制决策,FACD()使用一个连接函数com()对所有可用规则的评估结果进行联合评估,并返回最终的per值。公式2为函数FACD()的具体形式:

FACD(s.ATTR, o.ATTR, CTXT , OP) = com(pa_1(s.ATTR, o.ATTR, CTXT, OP), . . . , pa_n(s.ATTR, o.ATTR, CTXT, OP)) ∈ PER{‘allow’, ’deny’, ’NA’} (公式2)

3 信任与隐私保护的引入方法

3.1 信任的引入方法

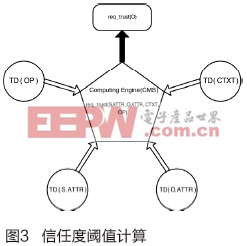

信任是在给定上下文中,主体表现的预期程度[4~7]。本文模型将信任放入上下文与主客体属性中综合考虑。本文模型使用信任的概念,通过评估主体的先期行为,给出相关信任度,来预测其未来行为。主体s的信任度可表示为TD(s)且0 ≤ TD(s) ≤ 1。访问主体的信任度将直接影响AC决策。信任度的计算可依托第三方可信平台。公式3表示的是扩展了信任的AC决策。

函数req_trust()返回授权访问客体属性的最低信任度,即信任度阈值,图3为信任度阈值的基本计算过程。

如果函数req_trust()不能评估发送访问请求的主体的信任度,那么应将最低信任度设置为1,以最大程度保护客体隐私。

3.2 隐私保护的引入方法

隐私保护是协作环境下的危机管理需解决的另一个重要问题[8]。本文关注于客体的隐私保护,用到了明确定义的目的的概念。本文目的的定义相似于文献[9]所述:如果访问请求是以其他的打算而不是与之相关的打算为目的的,那么数据库中的记录就该被保护起来。

一个明确定义(Well-defined Purpose)的目的应包含如下性质:

(1)无重叠:两个目的不应该存在交集。如公式4所示:

令M为目的的意义集合,T为系统的时间戳集合,mt为M在给定时间戳T与目的集P相关的一个函数,mt:P × T → M。再令me为一个与实体(主体与客体)及目的相关以确定M值的函数me : P ×E → M。接下来的性质表示:明确定义的目的必须是一致(时间相关)且无冲突(实体相关)的。

(2)一致(时间相关):目的的意义不随时间的变化而变化。如公式5所示:

(3)无冲突(实体相关):某个实体的相关目的的意义应于其他实体的相同。如公式6所示,其中E代表AC实体集合:

该函数用于返回主体属性目的集(s.P)或客体属性目的集(o.P)。因此,最终的访问控制决策FACD()依赖于函数p_assign()、信任度评估函数TD()以及函数pa_i()的评估值,如公式8所示:

[pa_i(s.ATTR, o.ATTR, CTXT , OP) = allow ∧ TD(s) >= req_trust(s.ATTR, o.ATTR, CTXT, OP) ∧ p_assign(s.ATTR, o.ATTR)=1 ] => FACD(s) =allow (公式8)

4 协作危机管理系统原型工具设计与访问控制权限验证

本节给出案例分析。以地震中的危机管理为例,危机管理场景可由以下通用阶段组成:

Phase 0: 发生自然灾害(地震);

Phase 1: 一个已连接的且被识别过的政府官员将事件区域o加入系统;

Phase 2: 政府官员初始化全局的事件严重度,通常是low,也可根据上级指示设置相应等级,此种设置可缩短进入高严重度的反应时间;

Phase 3: 军事指挥官接受上级命令登录系统,并命令配属及临时配属的救灾单元(如上文定义的解放军战士、医生及消防车等)登录系统;

Phase 4: 相关用户作为guest连接到系统,一些用户查询公共数据(不需要注册),而另一些则注册并登录系统;

Phase 5: 基于事件区域的数量与各危机事件的严重度,全局严重度可由政府官员根据实际逐级或越级调高;

Phase 6: 事件区域XXX的主要建筑物全部损毁,供水供电中断,人员伤亡惨重,并出现泥石流、瘟疫等次生灾害,此时全局严重度应被调整为Highest,并启动相关减灾维稳预案。Military指挥官Napoleon指挥各配属单元进入XXX执行各自的任务。由于危机事件的动态性;

Phase 7: 事件结束,政府官员删除事件区域,下调总体严重度至low,保存相关历史数据。

图4描述了CMS的通用界面,图中的例子反映的是高度受信的个体在Phase 3结束后可以看到的视图。该界面包括以下关键组件:一个显示区域、一些图标切换按钮、一个上下文输入框、一个用户信息区与一个对话区。显示区域显示的是全局地图与一些信息图标,包括资源、其他客体、位置信息、事件区域等。

危机事件的上下文信息(如危机事件类型、严重度、时间等)可由用户修改。当前,尚无控制用户修改上下文信息行为授权的AC规则。我们假定Military Commander或者其他受信用户有更改权。在实际情况中,只有受信的政府官员才有权更改。

系统中的不同类型的用户拥有访问可用信息的不同访问权限,如图5所示,Military Commander(Napol

ABAC 物联网 信任 CMS 危机管理 201503 相关文章:

- 小型基站能否缓解物联网频谱资源短缺压力?(10-22)

- 5G技术为下一代物联网铺路(01-20)

- 解析全球移动通信协会的蜂窝物联网频谱白皮书(10-06)

- 中兴通讯在终端领域成立物联网子公司 (04-17)

- RFID助推智慧医疗建设 (03-27)

- 物联网技术在畜产品中的应用(04-28)