安全无线局域网增强媒体接入控制功能的关键技术及实现

时间:07-31

来源:互联网

点击:

AP 总体设计

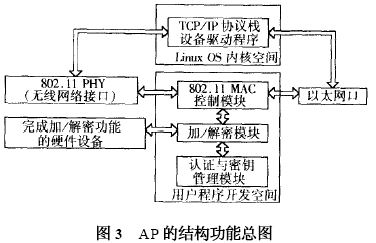

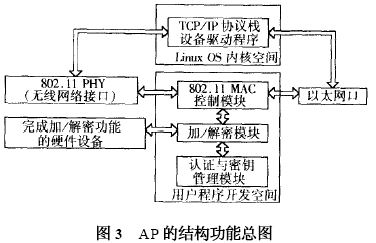

安全无线局域网的安全性必须在无线局域网的硬件平台上实现,因此,硬件平台的设计必然是整个无线局域网安全性研究的首要工作。 由于目前市场上无线局域网MAC 层控制芯片受知识产权保护,无法对安全功能进行重新改写,所以,必须自主开发无线局域网IEEE 802.11 MAC 层控制功能,同时加入新的认证机制和数据加密的安全功能,从而实现整个无线局域网系统的安全性。AP 的结构如图3 所示。 PHY层的实现采用了Intersil 公司的物理层套片,而MAC 层协议的实现采用基于嵌入式Linux 系统以及嵌入式微处理器MPC860 的硬件开发板。 加/ 解密由FPGA 实现,内部逻辑用硬件描述语言来完成。 通过用户自主开发的MAC 层来控制无线端口、有线端口的数据收发,控制加/ 解密模块对数据进行加/ 解密操作,并且控制认证模块与AC 共同完成安全认证接入功能。

基于硬件平台的MAC 层协议开发

AP 要有和AC 通过上层协议进行通信的能力,具有TCP/ IP 的高层协议栈,并且具有较好的可移植性,因此开发板的操作系统平台选择了嵌入式Linux 操作系统。 另外嵌入式微处理器采用了目前广泛运用的通信处理器摩托罗拉公司的MPC860 ,基于这样的嵌入式系统的开发作者采用了目前较为流行的交叉编译方式。 交叉编译调试环境建立在宿主机(即PC 机) 上,对应的硬件开发板称作目标板,也被称为宿主机目标板开发模式。 开发的软件使用宿主机上的交叉编译、汇编及连接工具形成可执行的二进制代码(这种可执行代码不能在宿主机上执行,只能在目标板上执行) 。 然后把可执行文件下载到硬件开发板上,应用程序作为可执行程序加载后运行,这样IEEE 802.11 MAC 控制就可以在MPC860 开发板上实现。

MAC 层数据包收发的实现

整个系统由发送和接收2 条主线构成。 上层(LLC) 的数据通过数据通路进入MAC 层功能实体,到达包队列模块,并在这个缓存中暂时存储。 当实载波和虚载波的发送条件都满足时,发送协调模块就会从中取走一个包来发送,当都不满足发送条件时,需要通过退避模块来完成必要的退避,从发送协调模块出来的数据在数据缓冲区中被送到物理层的无线收发器发送出去。

数据的接收过程正好与之相反,由无线的物理层的收发控制芯片接收数据,由信道检测模块来检测信道状态,它直接从接收机那里得到实载波的信息,并且从接收到的数据包中得到虚载波信息,发送与否取决于它的判断,数据单元过滤模块对收到的数据进行过滤,对不同的序列号和碎片号的数据帧过滤,接收协调模块和发送协调模块共同组成了802.11 MAC 层协议的核心部分。

数据包加/ 解密的实现

IEEE 802.11 协议的基于RC4 加密算法的WEP 加密体制已经被证明存在安全漏洞。 因此SWLAN 针对加密算法进行了改进,提供了WEP改进的TKIP 以及基于AES 算法的加密套件的可选模式。 由于算法的复杂性,软件实现在速度上不能满足需求,为了解决这一瓶颈问题,本文把加/ 解密模块集成在MAC 层内部,自己开发专用芯片来实现。 FPGA 是一类适合于开发AES 芯片的硬件设备,因为AES 中含有大量可并行处理的运算步骤,而并行处理正是FPGA 相对微处理器最大的优势。

在硬件系统中增加了加/ 解密算法的硬件设备,还要在操作系统内核中加入为设备编写的设备驱动程序,提供操作系统内核和硬件设备之间的接口。 设备驱动程序为应用程序屏蔽了硬件的细节,这样在应用程序看来,硬件设备只是一个设备文件,应用程序可以像操作普通文件一样对硬件设备进行操作。 因此数据收发模块可以通过调用硬件驱动程序的方式,在数据发送之前将媒体控制层的数据帧进行加密;相应地在收到来自无线信道的数据后,在解析数据之前对数据包进行解密,其中密钥的分配则按照802.1x 协议中规定的密钥管理机制。

SWLAN 中改进的认证过程的实现

由STA 广播连接请求, 所在区域的AP 向STA 发送连接应答消息,并在应答消息中声明所支持的802.1x 认证和所有数据保护方法; STA 向建立连接的AP 发送IEEE 802。11 的开放系统认证请求消息;AP 向建立连接的STA 发送IEEE802.11 的开放系统认证应答消息; 通过IEEE802.11 开放系统认证后, STA 向AP 发送建立安全关联的请求,并在安全关联请求消息中声明支持802.1x 认证和选定的数据保护方法。

AP 收到STA 的安全关联请求后,向AC 发送802.1x 认证请求消息,请求AC 采用802.1x 认证协议,利用AS 对STA 进行认证,如果认证成功,将在AS 和STA 之间建立相互的信任关系,并建立对等主密钥PMK,再根据由有线协议保证的AS ,AC 和AP 之间的相互信任关系,实现了AP 与STA 之间的相互认证;AS 将STA 的PMK发送给AC ,AC 登记STA 的关联信息和PMK 信息后,将PMK发送给AP ;AP 收到PMK后采用802.1x 密钥管理协议的4 步握手协议,在STA 与AP 之间协商对等临时密钥PTK;AP 再通过组密钥分配协议分配组临时密钥GTK;如果以上802.1x 认证和密钥管理协议成功,AP 向STA 发送安全关联成功应答消息,这样AP 与STA 就可以建立安全的关联,并且通过GTK 进行通信。 否则AP 向STA 发送安全关联失败应答消息。

这里引入的AC 与AP 共同构成了接入控制系统,并在AC 上软件实现802.1x 认证协议中认证者的角色,不仅降低了AP 的硬件复杂度,而且为AP 与AC 建立安全隧道提供了基于IEEE 802.1x协议的解决方案。 此外,充分利用IEEE 802.11 协议中原有的关联服务,将802.1x 认证协议、4 步握手协议和组密钥分配协议归入建立安全关联的过程中,也是对原有协议的改进。

SWLAN 的安全认证及接入过程中, 采用802.1x 认证协议和802.1x 密钥管理的4 步握手协议,增强了认证和密钥管理的安全强度,实现了动态的密钥分配,并且允许不修改现有标准MAC层的前提下引入更强的认证方案,这样不仅避免了对已有MAC 层硬件技术做太大的改动,而且增强了认证和密钥管理方案的灵活性和可扩展性,便于选择更安全可靠的认证协议。

安全无线局域网的安全性必须在无线局域网的硬件平台上实现,因此,硬件平台的设计必然是整个无线局域网安全性研究的首要工作。 由于目前市场上无线局域网MAC 层控制芯片受知识产权保护,无法对安全功能进行重新改写,所以,必须自主开发无线局域网IEEE 802.11 MAC 层控制功能,同时加入新的认证机制和数据加密的安全功能,从而实现整个无线局域网系统的安全性。AP 的结构如图3 所示。 PHY层的实现采用了Intersil 公司的物理层套片,而MAC 层协议的实现采用基于嵌入式Linux 系统以及嵌入式微处理器MPC860 的硬件开发板。 加/ 解密由FPGA 实现,内部逻辑用硬件描述语言来完成。 通过用户自主开发的MAC 层来控制无线端口、有线端口的数据收发,控制加/ 解密模块对数据进行加/ 解密操作,并且控制认证模块与AC 共同完成安全认证接入功能。

基于硬件平台的MAC 层协议开发

AP 要有和AC 通过上层协议进行通信的能力,具有TCP/ IP 的高层协议栈,并且具有较好的可移植性,因此开发板的操作系统平台选择了嵌入式Linux 操作系统。 另外嵌入式微处理器采用了目前广泛运用的通信处理器摩托罗拉公司的MPC860 ,基于这样的嵌入式系统的开发作者采用了目前较为流行的交叉编译方式。 交叉编译调试环境建立在宿主机(即PC 机) 上,对应的硬件开发板称作目标板,也被称为宿主机目标板开发模式。 开发的软件使用宿主机上的交叉编译、汇编及连接工具形成可执行的二进制代码(这种可执行代码不能在宿主机上执行,只能在目标板上执行) 。 然后把可执行文件下载到硬件开发板上,应用程序作为可执行程序加载后运行,这样IEEE 802.11 MAC 控制就可以在MPC860 开发板上实现。

MAC 层数据包收发的实现

整个系统由发送和接收2 条主线构成。 上层(LLC) 的数据通过数据通路进入MAC 层功能实体,到达包队列模块,并在这个缓存中暂时存储。 当实载波和虚载波的发送条件都满足时,发送协调模块就会从中取走一个包来发送,当都不满足发送条件时,需要通过退避模块来完成必要的退避,从发送协调模块出来的数据在数据缓冲区中被送到物理层的无线收发器发送出去。

数据的接收过程正好与之相反,由无线的物理层的收发控制芯片接收数据,由信道检测模块来检测信道状态,它直接从接收机那里得到实载波的信息,并且从接收到的数据包中得到虚载波信息,发送与否取决于它的判断,数据单元过滤模块对收到的数据进行过滤,对不同的序列号和碎片号的数据帧过滤,接收协调模块和发送协调模块共同组成了802.11 MAC 层协议的核心部分。

数据包加/ 解密的实现

IEEE 802.11 协议的基于RC4 加密算法的WEP 加密体制已经被证明存在安全漏洞。 因此SWLAN 针对加密算法进行了改进,提供了WEP改进的TKIP 以及基于AES 算法的加密套件的可选模式。 由于算法的复杂性,软件实现在速度上不能满足需求,为了解决这一瓶颈问题,本文把加/ 解密模块集成在MAC 层内部,自己开发专用芯片来实现。 FPGA 是一类适合于开发AES 芯片的硬件设备,因为AES 中含有大量可并行处理的运算步骤,而并行处理正是FPGA 相对微处理器最大的优势。

在硬件系统中增加了加/ 解密算法的硬件设备,还要在操作系统内核中加入为设备编写的设备驱动程序,提供操作系统内核和硬件设备之间的接口。 设备驱动程序为应用程序屏蔽了硬件的细节,这样在应用程序看来,硬件设备只是一个设备文件,应用程序可以像操作普通文件一样对硬件设备进行操作。 因此数据收发模块可以通过调用硬件驱动程序的方式,在数据发送之前将媒体控制层的数据帧进行加密;相应地在收到来自无线信道的数据后,在解析数据之前对数据包进行解密,其中密钥的分配则按照802.1x 协议中规定的密钥管理机制。

SWLAN 中改进的认证过程的实现

由STA 广播连接请求, 所在区域的AP 向STA 发送连接应答消息,并在应答消息中声明所支持的802.1x 认证和所有数据保护方法; STA 向建立连接的AP 发送IEEE 802。11 的开放系统认证请求消息;AP 向建立连接的STA 发送IEEE802.11 的开放系统认证应答消息; 通过IEEE802.11 开放系统认证后, STA 向AP 发送建立安全关联的请求,并在安全关联请求消息中声明支持802.1x 认证和选定的数据保护方法。

AP 收到STA 的安全关联请求后,向AC 发送802.1x 认证请求消息,请求AC 采用802.1x 认证协议,利用AS 对STA 进行认证,如果认证成功,将在AS 和STA 之间建立相互的信任关系,并建立对等主密钥PMK,再根据由有线协议保证的AS ,AC 和AP 之间的相互信任关系,实现了AP 与STA 之间的相互认证;AS 将STA 的PMK发送给AC ,AC 登记STA 的关联信息和PMK 信息后,将PMK发送给AP ;AP 收到PMK后采用802.1x 密钥管理协议的4 步握手协议,在STA 与AP 之间协商对等临时密钥PTK;AP 再通过组密钥分配协议分配组临时密钥GTK;如果以上802.1x 认证和密钥管理协议成功,AP 向STA 发送安全关联成功应答消息,这样AP 与STA 就可以建立安全的关联,并且通过GTK 进行通信。 否则AP 向STA 发送安全关联失败应答消息。

这里引入的AC 与AP 共同构成了接入控制系统,并在AC 上软件实现802.1x 认证协议中认证者的角色,不仅降低了AP 的硬件复杂度,而且为AP 与AC 建立安全隧道提供了基于IEEE 802.1x协议的解决方案。 此外,充分利用IEEE 802.11 协议中原有的关联服务,将802.1x 认证协议、4 步握手协议和组密钥分配协议归入建立安全关联的过程中,也是对原有协议的改进。

SWLAN 的安全认证及接入过程中, 采用802.1x 认证协议和802.1x 密钥管理的4 步握手协议,增强了认证和密钥管理的安全强度,实现了动态的密钥分配,并且允许不修改现有标准MAC层的前提下引入更强的认证方案,这样不仅避免了对已有MAC 层硬件技术做太大的改动,而且增强了认证和密钥管理方案的灵活性和可扩展性,便于选择更安全可靠的认证协议。

ADI 嵌入式 Intersil Linux FPGA 收发器 相关文章:

- 无线IP视频监控应用即将井喷,Blackfin助您赢得先机(07-23)

- 关于安防应用中图像处理难点分析及处理器选择(07-14)

- 基于 SoPC 的震动信号采集设备设计(08-14)

- 汇聚式处理器提供智能电网设备核心平台(12-21)

- 新型数字温度传感器ADT75的原理及应用(01-13)

- AD7656-1 菊花链的多通道数据采集接口设计(01-23)