安能辨我是雌雄?——防不胜防的同形词攻击技术

时间:03-28

来源:51CTO

点击:

攻击者为了达到攻击目的,他们在网络链接方面可谓下足了功夫:为了诱使用户单击链接,想方设法让这些链接看上去一点问题都没有,然而,只要用户一点击就被带进阴沟里--恶意软件站点或者钓鱼站点。为此,他们想到了把原装URL中的英文字符替换为其它语言集(例如古代斯拉夫语)中的同形字符,这样,这些URL的外观在浏览器中根本看不出有什么变化--这就是本文所要介绍的同形词攻击技术。

虽然这不是一种新颖的攻击手法,但是可以肯定的是,到目前为止大部分web用户对它还是非常陌生的,甚至一些安全专业人员也是如此。 正是由于这个原因,所以本文将通过一种通俗易懂的方式来向广大读者介绍同形词攻击技术到底是怎么回事。

为了让读者对同形词攻击有一个直观的认识,下面他们用一个简单的示例来进行演示。例如,您能说出а和a的区别在哪里吗?第一字母是古代斯拉夫语的小写字母а,第二个字母是拉丁文小写字母a。在浏览器中,它们看上去一模一样,但实际上它们是不同的两个字符。小写字母a只是众多可被用于这种攻击类型的字符之一。

现在,请您仔细观察下面的两个URL,您能从外观上看出有什么区别吗?

www.paypal.com

和

www.pаypal.com

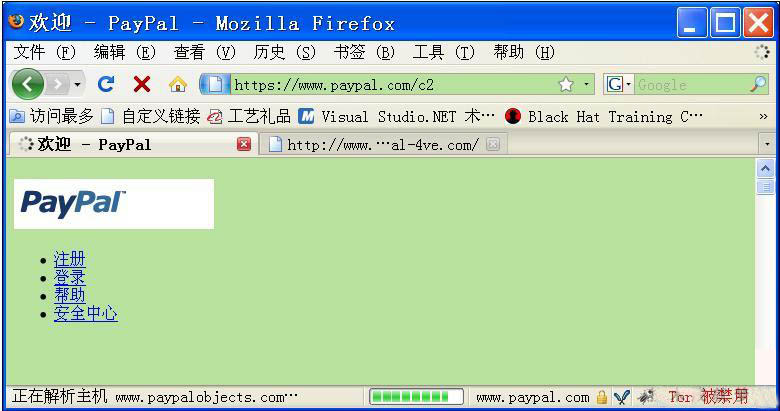

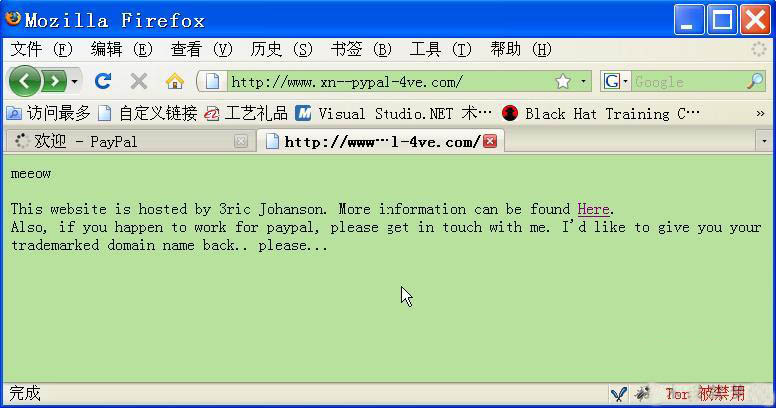

它们看上去是不是像是从一个模子里刻出来的,即便您将它们粘贴到地址栏的话,它们看上去也极为相似。但是,按回车键后,它们却将您带到两个截然不同的站点,一个去往PayPal,如下所示:

www.securityninja.co.uk/blog

和

www.?еcuritynin?a.co.uk/blog

第二个URL里的三个字符已被替换,下面我们把URL中古代斯拉夫语的字母e和j的值用unicode值的形式显示出来:

www.0×04550x0435curitynin0×0458a.co.uk/blog

上面的例子足以证明,单击一个看上去正确无误的链接也具有非常大的潜在危险,更可怕的是,如果这种攻击手法与其他攻击相结合的话,那就更危险了。

虽然这不是一种新颖的攻击手法,但是可以肯定的是,到目前为止大部分web用户对它还是非常陌生的,甚至一些安全专业人员也是如此。 正是由于这个原因,所以本文将通过一种通俗易懂的方式来向广大读者介绍同形词攻击技术到底是怎么回事。

为了让读者对同形词攻击有一个直观的认识,下面他们用一个简单的示例来进行演示。例如,您能说出а和a的区别在哪里吗?第一字母是古代斯拉夫语的小写字母а,第二个字母是拉丁文小写字母a。在浏览器中,它们看上去一模一样,但实际上它们是不同的两个字符。小写字母a只是众多可被用于这种攻击类型的字符之一。

现在,请您仔细观察下面的两个URL,您能从外观上看出有什么区别吗?

www.paypal.com

和

www.pаypal.com

它们看上去是不是像是从一个模子里刻出来的,即便您将它们粘贴到地址栏的话,它们看上去也极为相似。但是,按回车键后,它们却将您带到两个截然不同的站点,一个去往PayPal,如下所示:

www.securityninja.co.uk/blog

和

www.?еcuritynin?a.co.uk/blog

第二个URL里的三个字符已被替换,下面我们把URL中古代斯拉夫语的字母e和j的值用unicode值的形式显示出来:

www.0×04550x0435curitynin0×0458a.co.uk/blog

上面的例子足以证明,单击一个看上去正确无误的链接也具有非常大的潜在危险,更可怕的是,如果这种攻击手法与其他攻击相结合的话,那就更危险了。

- Linkstorm 入围LinkShare Golden Link “年度创新网络营销公司奖”(05-12)

- 浅谈企业信息交换的“安全筹码”(07-01)

- 用户遭受钓鱼攻击 微软正在秘密调查?(09-09)

- URI安全问题引多方关注 微软近日澄清(09-18)

- 服务器生力军全面抢滩,恐掀新一波换机潮大战(10-19)

- 黑客攻击顶级域名服务器数小时 属5年来之最(01-08)