1000年才能破译!蓝牙安全机制及密钥改进

(4)生成联合密钥:联合密钥是分别在A单元与B单元中生成的两个数字的组合。生成过程是:每个单元生成随机数LK_RANDA与Lk_RANDB,采用E21算法与各自的随机数、蓝牙地址分别生成另一个随机数LK_KA与LK_KB,并通过其他操作后两个单元得出联合密钥。然后开始互相认证过程以确认交互过程成功。联合密钥交换分配成功后将放弃使用原链路密钥。

(5)生成加密密钥:加密密钥Kc根据E3算法,由当前链路密钥、96bit“加密偏移数”COF和一个128bit随机数导出。

(6)点对多点配置情况:实际上,主单元通知几个从单元使用一个公共链路密钥广播加密消息,在多数应用中这个公共链路密钥是临时密钥,记为Kmoster。Kmoster被从单元接收后便可用它替代原链路密钥Kmoster的产生过程为:首先由2个128bit的随机数RAND1与RAND2生成新链路密钥Kmoster:Kmoster=E22(RAND1,RAND2,16)。然后将第3个随机数RANO发往从单元,主、从单元根据E22、当前链路密钥及RAND计算出128bit扰乱码overlay,主单元将overlay与新链路密钥按位“异或”结果发送给从单元,再计算出Kmoster。在后面的认证过程中计算出一个新ACO值。

1.3 加密规程

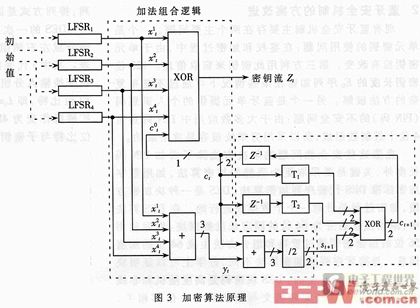

对有效载荷加密通过流密码算法实现,流密码与有效载荷同步,加密原理图如图2所示。流密码系统由三部分组成:执行初始化、生成密钥流比特、执行加密或解密。有效载荷密钥生成器将输入比特流以恰当顺序进行组合并移人密钥流生成器使用的4个线性反馈移位寄存器LFSR。第二部分是主要部分,密钥流比特根据Massey与Rueppel提出的方法生成,该方法经过一定的分析与研究,证明具有较高的加密性能,但此法可能受到相关攻击,其改进方法在本文后面详细描述。

1.3.1 商定加密密钥长度与加密模式

实现基带标准的蓝牙设备需要定义最大允许密钥字节长度Lmax,1≤Lmax≤16。在生成加密密钥前,有关单元必须商定密钥实际长度。主单元将建议值L(M)sug发送给从单元。如果L(S)min≤L(M)min并且从单元支持建议值,从单元对此给予确认,L(M)min成为本链路加密密钥长度值。如果不满足上述条件,从单元将向主单元发送新的建议值L(S)min〈L(M)sug,主单元对此建议评估。重复此规程直至达成协议或一方放弃商谈。

1.3.2 加密算法

加密规程使用流密码加密。加密系统使用线性反馈移位寄存器(LFSRs),寄存器系统输出由具有16状态的有限状态机进行组合,状态机输出或是密钥流序列,或是初始化阶段的随机初始值。加密算法需要提供加密密钥、48bit蓝牙地址、主单元时钟比特与128bit随机数RAND,加密算法原理如图3所示。

其中,有4个LFSR(LFSR1,…,LFSR4),比特长度分别为L1=25,L2=31,L3=33,L4=39,反馈多项式(抽头多项式,特征多项式)。4个寄存器长度之和是128bit。

这些多项式都是本原多项式,汉明重量都为5,可以兼顾生成序列具有良好的统计特性与减少硬件实现所需要的异或门数两方面的要求。

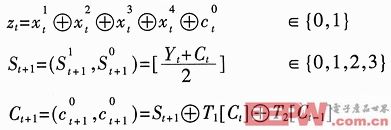

令xit表示LFSRit时刻输出状态比特,由四元组(x1t,…,x4t)得Yt为:  ,式中Yt为整数,取值为0,1,2,3或4。加法生成器输出由下述方程给出:

,式中Yt为整数,取值为0,1,2,3或4。加法生成器输出由下述方程给出:

式中,T1[.]与T2[.]是GF(4)上两个不同的线性双射。

密钥流生成器工作前需要为4个LFSR(总共128bit)装载初始值并且确定C0与C-14bit值,这些132bit初始值使用密钥流生成器由规定的输入量导出,输入量分别为密钥Kc、48bit蓝牙地址和26bit主单元时钟CLK26-1。加密算法初始化过程:(1)由128bit加密密钥Kc生成有效加密密钥,记为K'c,令L(1≤L≤16)为用8bit组数目表示的有效密钥长度,则K'c(x)=g2(L)(x)(Kc(x)modg1(L)(x))。(2)将K'c、蓝牙地址、时钟以及6bit常数111001移入LFSR。加密算法初始化完成后,从加法组合器输出密钥流用于加密/解密。

1.3.2 认证

蓝牙技术认证实体使用所谓查验-应答方案。通过“两步”协议,申请者是否知道秘密密钥使用对称密钥进行证实。这意味着,一个正确的申请者/证实者对,在查验-应答方案中将共享相同密钥Kc,证实者对于申请者是否能够认证算法K1认证随机数AU_RANDA,并返回认证结果SERS,进行查验。其认证及加密密钥生成函数可以参考相关资料,此处略。

2 蓝牙安全机制的方案改进

现有蓝牙安全机制主要存在两个主要问题。一个是单元密钥的使用问题:在鉴权和加密过程中,由于单元密钥没有改变,第三方利用此密钥来窃取信息。128位密钥长度的E0序列加密在某些情况下可通过不是很复杂的方法破解。另一个是蓝牙单元提供的个人识别码(PIN码)的不安全问题:由于大多数应用中PIN码是由4位十进制数组成,所以采用穷举法很容易攻击成功。

克服这些安全性问题的解决方法除了增加PIN码长度外,关键是要采取更为强健的加密算法,如用数字加密标准DES代替序列加密算法。DES是一种块加密方法,加密过程是针对一个个数据块进行的。在DES算法中,原始信息被分为64位的固定长度数据块,然后利用56位的加密密钥通过置换和组合方法生成64位的加密信息。与蓝牙序列的加密算法不同,数学上可以证明块加密算法是完全安全的。DES块密码是高度随机和非线性的,其产生的密文和明文与密钥的每一位都相关。DES的可用加密密钥数量非常庞大,应用于每一位明文信息的密钥都是从这个庞大数量的密钥中随机产生的。DES算法已经被广泛采用并认为非常可靠。采用DES加密算法的蓝牙技术可以将蓝牙应用到安全性较高的应用中去,例如电子金融交易、ATM等。

2.1 DES算法

1977年美国国家标准局公布了联邦数据加密标准DES。由于DES算法保密性强,迄今尚无切实可行的破译方法,所以DES得到了广泛地应用。DES是一种分组密码体制,它将明文按64位一组分成若干组,密钥长为56位。其基本思想是采用变换的组合与迭代,将明文中的各组变为密文组。

在DES系统中,乘积变换是加密过程的核心,连续进行16次操作,每次更新一组密钥。移位变换B是移位变换A的逆变换。图4为DES体制加密流程,图的右侧表示DES系统的密钥生成过程。初始密钥是一串64bit的随机序列。经过反复移位变换,产生16组子密钥(K1~K16),每组子密钥用于一次乘积变换。所谓初始重排(IP)就是打乱输入分组内比特原有排列次序,重新排列,排列方式是固定的。

DES的一次乘积变换运算步骤为:(1)把64bit输入码分成左右两组,每组32位比特,分别用Li-1和Ri-1代表。其中i代表第i次乘积变换,i=1~16。(2)把该次乘积变换输入分组的右组32位比特变为输出分组的左组32位比特,即Li=Ri-1。(3)输入分组右组32位比特经过扩展操作变为48位比特码组。(4)扩展变换输出的48位比特与子密钥Ki的48位比特按模2相加,输出的48位比特分为8组,每组6位。(5)把每组6位比特进行密表(S-盒)替代,产生4位比特。输入的6位比特的第1、6两位决定密表内所要选择的行数,其余4位决定密表内的列数。(6)把8组密表输出合并为32位比特,然后与本次乘积变换输入左组Ci-1按位模2相加,即可得到第i次乘积变换的右32位输出Ri。

- 基于蓝牙芯片的无线通信模块设计与开发(02-03)

- 蓝牙技术在组建无线局域网中的应用(06-12)

- 移动支付2.4 GHz频段Zigaee、蓝牙及WiFi三标准比较(06-06)

- 蓝牙技术未来发展更加注重低功耗和互联性(12-22)

- 低功耗蓝牙与专有射频技术在HID的应用概述(10-06)

- 基于BlueCore4-ROM CSP的手机蓝牙系统设计(02-14)